错误允许黑客到Dox John Deere拖拉机所有者

黑客攻击。伪造。监视。网络是主板'播客和在互联网的黑暗底层上报告。

根据发现该漏洞的安全研究员,John Deere' Apps和网站上的一对虫子可以允许黑客查找和下载公司所有业主的个人数据和#39; S的农业车辆和设备的个人数据。

没有证据表明黑客利用这些缺陷。由生病规范进行的研究人员向4月12日和13日向John Deere报告了他们,而且该公司在三天后立即修复了其中一个错误。根据研究人员,该公司周三修复了第二个错误。

在修复之前,漏洞的漏洞如果生病的代码的说法,将有关于John Deere'客户的个人数据,包括他们的物理地址。

"我可以下载世界上每一个John Deere拖拉机的每个所有者的数据,"生病规范,谁与Kevin Kenney和Willie Cade一起进行了研究,在电话中告诉主板。然而,在他的博客文章中,他们明确表示只有特定技术功能的Deere设备会出现;较旧的Deere Farm"设备"有关于他们的信息较少(或没有)。

"我的意思'设备'实际上是百万美元机器,可通过GPS自动转向和类似的东西自动化,"他们写。起初,"我正在寻找古老的拖拉机。我正在向API提交近30岁的设备。哪种型号将有很多电子和遥测?我需要查找最新的模型..."

病人的代码解释说,在较新的农场设备上,他能够看到车辆或设备所有者的名称,他们的物理地址,设备'唯一的ID,以及识别代码的识别代码特定车。

"你认为农民觉得约翰迪雷的人们觉得泄露他们的全名,公司名称,地址第1行,地址行2等,或者当'订阅和#39;开始那个设备?"病态代码说。 "由于[John Deere]也没有限制那些VIN查找,攻击者可以轻松地在一天或两天内抬起每一个[John Deere]车辆,有效复制整个数据库。"

病态代码说他可以迭代和蛮力在数据库中的所有VIN数字,因为它们是"顺序,"据他介绍。 Deere解释说,没有"全部"设备受到影响。

"我们最近在单独的在线申请中了解了两个代码错误配置,"发言人在一封电子邮件中说。 "我们立即调查,误解了纠正。既不能够访问客户账户,经销商帐户或敏感的个人信息。"

病态代码说,声称错误没有暴露客户信息是"谎言。"

"我可以看到敏感[个人识别信息],"他响应了约翰·迪尔和第39条; S陈述。由主板查看的视频显示与设备相关的特定地址。 "他们试图诋毁我的事实只是展示了他们的无能为力。"

您是否撤消了工程师的应用程序?或者你做过任何其他安全研究吗?我们很乐意听取您的意见。使用非工作手机或计算机,您可以安全地联系Lorenzo FrancesChi-Bicchierai,在+1 917 257 1382,Lorenzofb上的Wickr,OTR在[email protected]聊天,或电子邮件[email protected]

最近的福布斯文章挖掘了John Deere'历史或缺乏软件漏洞。

"公司没有的一件事?任何产品中的软件漏洞 - 至少有一个公司向公众披露的软件漏洞;作者写道。

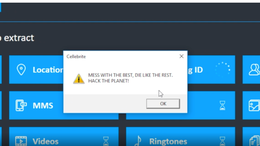

病态代码说,第一个漏洞允许任何人列出John Deere Web Portal上的所有用户名。

"远程未经身份验证的攻击者可以简单地从原始请求中删除cookie并重新播放无限量的用户名可用性请求,"研究人员在漏洞报告中写道,他与主板分享。 "一个未经身份验证的远程攻击者可以通过提交目标的置换来轻松枚举组织的帐户用户名,没有可观察的速率限制。"

第二个缺陷可以与第一个到Dox所有John Deere'所有者一起使用。利用为Android和iOS杠杆杠杆John Deere Operations Center移动应用程序,以及其相应的Web版本。

任何有API cookie的人都可以通过注册应用程序来获取,这不需要拥有约翰DEERE车辆的证明,可以"暴露任何车辆或设备所有者' s名称,物理地址,设备GUID(永久设备ID)和通过RDA协议通过车辆识别号(VIN)API,&#34远程访问终端是否可以远程访问状态。根据漏洞报告,发送给John Deere的生病代码。

生病规范抱怨说披露这些漏洞的过程是"缺乏风格,"当John Deere很慢回应。

修正,4月22日,上午1:22 ET:本文和标题已被纠正,以澄清并不"所有" John Deere设备的所有者可能受这些漏洞的影响。