信号CEO Hacks Cellebrite iPhone黑客设备由警察使用

黑客攻击。伪造。监视。网络是主板'播客和在互联网的黑暗底层上报告。

Moxie Marlinspike是流行加密聊天应用信号的创始人,声称用手机解锁公司Cellebrite制作的黑客设备,这些设备与警察一起致力于规避加密,例如信号' s。在周三的博客文章中,Marlinspike不仅发布了Cellebrite设备的新漏洞的详细信息,但似乎表明信号' S代码可以理论上可以改变为Hack Cellebrite设备EN Masse。

"我们惊讶地发现,似乎已经给Cellebrite自己的软件安全似乎很少。缺少行业标准利用缓解防御,并且存在许多利用机会," Marlinspike在帖子中写道。 "任何应用程序都可以包含这样的文件,直到Cellebrite能够以极高的信心准确地修复其软件中的所有漏洞,唯一的补救措施是Cellebrite用户的才能不扫描设备。"

Marlinspike索赔(无论您是否相信帖子的这一部分或不取决于您)那就是在散步时,他碰巧找到了一个Cellebrite电话解锁装置:“通过真正令人难以置信的巧合,我最近在散步时散步我看到一个小包裹脱掉了我之前的卡车。当我越来越近,沉闷的企业字体慢慢进入焦点:Cellebrite。里面,我们找到了最新版本的Cellebrite软件,一个硬件加密狗旨在防止盗版(告诉您一些关于他们的客户!),以及一个奇怪的电缆适配器。"

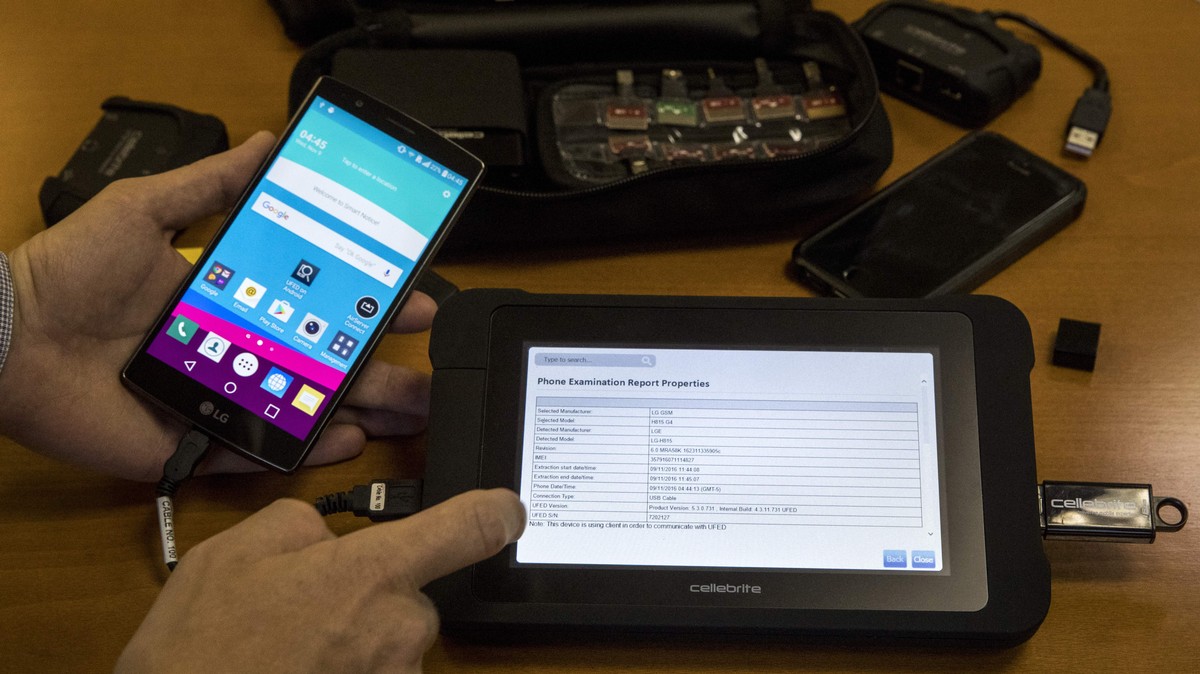

Cellebrite设备由警察使用,以解锁iPhone,以便收集来自加密设备的证据。这可以包括设备上的照片和消息,可能包括信号消息。

与他的同事一起,Marlinspike分析了该设备,发现它包含了几种可能允许攻击者包含AN&#34的漏洞;否则应用程序&#34中的无害文件;即通过Cellebrite Device扫描,利用它和篡改与设备和可以访问的数据进行篡改。

要清楚,这是一个非常漂亮的力量展示。 Marlinspike公布了关于普通&#34之外的漏洞的详细信息;负责任的披露"指导方针并建议他愿意分享漏洞的细节,只要Cellebrite与公司用来解锁手机的所有错误一样,"现在和在未来。

在一个略微朦胧的最后一段中。 Marlinspike表示,未来的信号版本将包括&#34的文件;从未用于内部信号中的任何内容,并且切勿与信号软件或数据交互," 也许暗示这些可以设计为篡改Cellebrite设备。 我们伸出了发出信号,要求他们澄清Marlinspike在他的博客帖子的最后一段中意味着什么。 你为Cellebrite工作吗? 或者您是否研究iPhone和Android设备上的漏洞? 我们很乐意听取您的意见。 使用非工作手机或计算机,您可以安全地联系Lorenzo FrancesChi-Bicchierai,在+1 917 257 1382,Lorenzofb上的Wickr,OTR在[email protected]聊天,或电子邮件[email protected] 在对设备的分析中,信号研究人员还发现它包含由Apple签名的包,并且可能从Windows Installer中提取的iTunes 12.9.0.167。 根据Marlinspike的说法,这可能是侵犯版权。