#threat

2021-4-7 23:47

这是温哥华的冷酷而黑暗的日期;另一名员工安全工程师和我是开发人员LED威胁建模会话的一部分。我们找不到开发人员领导的团队的一个额外的安全问题。领导该项目的开发商考虑了所有选择!

当会议结束时,工作人员安全工程师问:“我们做了什么?我们甚至有什么目的?“我们开玩笑说失去了我们的工作,但我们知道这是一个最好的问题!

......

The biggest threat to Rust's sustainability(kerkour.com)

2021-3-20 8:54免责声明:像往常一样,以下是我的意见。你可以自由地不同意,但请保持民事。

我喜欢生锈。我可以构建Web服务器,使用webassembly创建Web应用程序,将其用于嵌入式开发,工艺shellcodes,以及最重要的是,它将我程序中的错误数量减少了一个级别。作为一个独立的开发人员,它意味着我可以更好地睡得更好而没有害......

Microsoft: a Second, Different Threat Actor Had Also Infected SolarWinds With Malware(www.reuters.com)

2020-12-21 0:52(路透社)-微软安全研究博客称,第二个黑客组织不同于现在与主要的SolarWinds数据泄露事件有关的可疑俄罗斯团队,该组织也于今年早些时候将公司的产品作为目标。

博客说:“对整个SolarWinds威胁的调查导致发现了另一种恶意软件,该恶意软件也影响了SolarWinds Orion产品,但已确定与该威胁无关,并......

2020-9-27 0:17

在EFF威胁实验室,我们花了大量时间寻找针对易受攻击人群的恶意软件,但我们也花时间尝试对我们遇到的恶意软件样本进行分类。我们使用的工具之一是YARA。Yara被描述为“恶意软件研究人员的模式匹配瑞士刀”。“。简而言之,YARA是一个让您创建恶意软件描述(YARA规则)并扫描它们的文件或进程以查看它们是否匹配的程序。

......

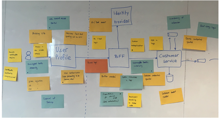

We Threat Model(github.blog)

2020-9-14 5:8在GitHub,我们花了大量时间思考和构建安全产品-其中一个关键方面是威胁建模。此实践涉及将安全和工程团队聚集在一起讨论系统,最终生成提高系统安全性的行动项。威胁建模帮助我们更好地在安全和工程团队之间进行沟通,使安全审查流程变得更加主动,并导致更可靠、更安全的系统设计。

在我们深入了解如何在GitHub进行威胁建模之......

Cyber threat startup Cygilant hit by ransomware (techcrunch.com)

2020-9-4 10:55Cygilant首席财务官Christina Lattuca在一份声明中称,该公司“意识到有勒索软件攻击影响到Cygilant的部分技术环境.”

“我们的网络防御和响应中心团队立即采取果断行动,阻止了攻击的进展。我们正在与第三方法医调查人员和执法部门密切合作,以了解袭击的全部性质和影响。Cygilant致力于我们网络......

Hunters raises $15M Series A for its threat-hunting platform (techcrunch.com)

2020-6-30 21:41该公司的SaaS平台基本上实现了威胁追踪过程的自动化,传统上这是一个手动过程。这里的总体思路是从企业的各种网络和安全工具中获取尽可能多的数据来检测隐形攻击。

亨特斯联合创始人兼首席执行官尤里·梅(Uri May)告诉我:“猎人基本上就是这一层,一个认知层或结缔组织,你把它放在遥测堆栈的顶部。”“所以你有你的[端点检测......

A Guide to Threat Modelling for Developers(martinfowler.com)

2020-5-25 9:58本文提供了明确而简单的步骤来帮助希望采用威胁建模的团队。威胁建模是设计安全系统的一种基于风险的方法。它的基础是识别威胁,以便制定缓解措施。随着网络安全风险的增加和企业对其责任意识的增强,软件开发团队需要有效的方法来将安全性构建到软件中。不幸的是,他们经常很难采用威胁建模。许多方法需要复杂的、详尽的前期分析,这与现代软......