OFF-oon:2047位RSA键的奇怪情况(2019)

这是在操作企业公共密钥基础架构系统时发现的实现错误的故事。在专用加密硬件上存储在专用加密硬件上的高安全性方案中,而不是在商品操作系统上管理普通文件。智能卡,硬件令牌和TPMS是流行形式因素的示例。在此部署中,每个员工都发出了USB令牌,旨在连接到旧式USB-A端口。 USB标记在大多数员工使用笔记本电脑的情况下在智能卡上具有可用性优势:需要没有单独的读卡器,消除了一件携带凸耳。该小工具本身将其自身呈现为始终存在卡的组合读卡器。另一方面的卡片具有涉及逻辑和物理访问的“融合访问”方案的边缘。使用NFC的双界面卡也可以针对徽章读卡器打开门。 (虽然可以将鞋号NFC进入紧凑的小工具,但这已经完成了,天线尺寸的物理限制,但保证了差的射频性能。更不用说是一个明确的低技术,但身份徽章的关键方面是有足够的真实的 - 在易读字体中拼写的强制性照片和员工的名称。)

使用使用的令牌类型的Affry的第一个指示来自一个简单的实用程序,拒绝团队成员的RSA公钥。该公钥是在令牌上生成的一对的一部分,以便与通常的供应过程保持保证整个生命周期整个生命周期的令牌上的钥匙。重新回顾该顺序:

在这种情况下,生成一个键对所需的特征,在这种情况下2048位RSA。对于30秒的RSA,这可能会令人惊讶的是,考虑到所讨论的硬件是由引擎盖下的相对适度的SOC供电的。

签署包含公钥的证书签名请求(CSR)。这通常是在关键代表时作为单一的操作,因为实现Quirk:大多数卡标准如PIV,如PIV之前需要证书,因为它们不知道有一种方法来识别私有方法 - 隔离钥匙。

将CSR提交到企业证书颁发机构以获取证书。原则上证书可以发出薄空气。实际上,大多数CA软件只能接受包含与对象的公钥的CSR,与相应的私钥签名 - 它们将验证该标准。

在令牌上加载发布证书。此时,令牌已准备好用于任何方案,要求PKI凭据,在Web浏览器中的VPN,TLS客户端身份验证,登录到操作系统或磁盘加密。

在这个特定的令牌上,该序列导致了一个2047位RSA键,一点关闭标记并缩短NIST推荐的启动。快速浏览显示配置过程并不是错误。使用Quest-and True Certreq实用程序在Windows上执行密钥生成。 (与现有凭据的稳态使用相比,配置新凭据通常会指定,并且供应商通常会为仅发布Windows软件。)该实用程序将INF文件作为配置指定要生成的密钥类型。在INF文件中快速浏览显示,数字2048没有位腐烂到2047。

Warning: Can only detect less than 5000 characters

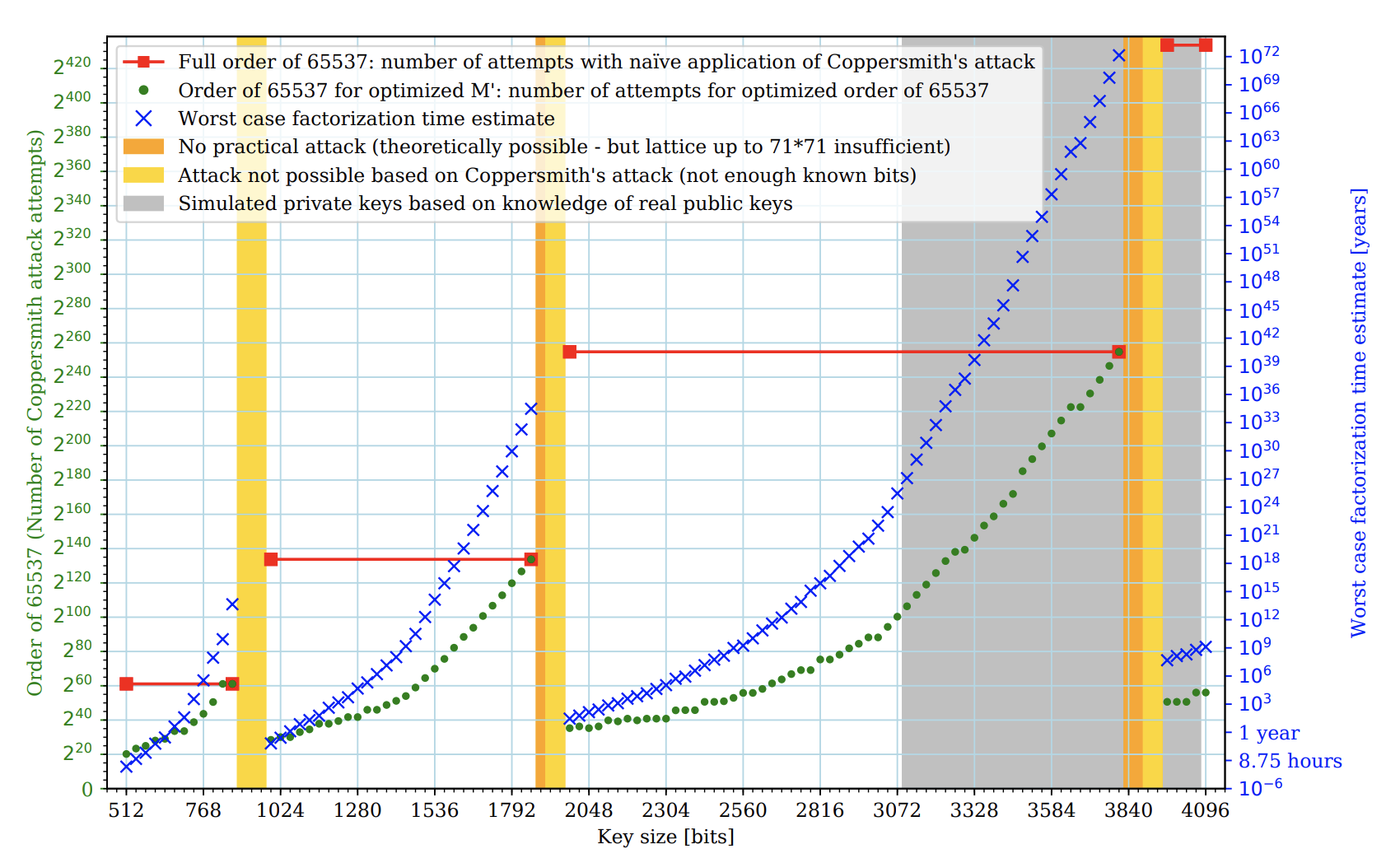

Roca的反向直观性是估计的最差情况(由上面的蓝色十字架标记)不会以钥匙长度有序地增加。相反,急剧下降约1000和2000位,为恢复键的成本急剧降低,为攻击创造了一个甜蜜点。同时,阴影的区域和橙色的区域对应于攻击不可行的关键长度。要从上面的图表中选择一个示例,1920位键不会容易受到纸张中描述的分解方案的影响。即使是1800位的键也是比2048的NIST-Dointed选择更好的选择。虽然1800键仍然容易受到攻击,但它需要太多的计算功率 - 注意Y轴具有对数标度 - 而2048 -bit键在与商品硬件的分解范围内,可以从AWS租用。

事实证明,有时它比以错误的算法击中目标死亡者更好地丢失标记。