攻击者正在努力努力抵消IOS开发人员的MACS

研究人员表示,他们在野外发现了一个特洛克利的代码库,试图在iOS软件开发人员的MAC上安装高级监控恶意软件。

它以恶意项目的形式出现攻击者为Xcode写的攻击者,Apple为开发人员免费提供的开发人员工具,为iOS或其他Apple OS编写应用程序。该项目是标签栏的副本,一个合法的开源项目,使开发人员更容易根据用户交互动画iOS标签栏。 Xcode项目是构建应用程序所需的所有文件,资源和信息的存储库。

除了合法的代码外,代码是一个混淆的脚本,称为“运行脚本”。在启动开发人员构建时,该脚本已联系了攻击者控制的服务器以下载并安装eppshell的自定义版本,这是一种通过其麦克风,相机和键盘间谍用户的开源后门。

SentineLone的研究人员是发现Trojanized项目的安全公司,已命名为XCodespy。他们说他们发现了恶意项目丢弃的定制蛋壳的两个变体。两者都上传到来自日本的Web界面的Virustotal,去年8月5日的第一个,第二个是10月13日的第二个。

“在2020年代后期在美国的受害者的Mac上,”后来的样品也在野外发现,“Sentinelone研究员Phil Stokes周四写在一个博客文章中。 “出于保密原因,我们无法提供有关ITW [野外]事件的进一步细节。然而,受害者报告说,他们一再被朝鲜APT演员瞄准,并且感染是作为他们普通威胁狩猎活动的一部分的照明。“

到目前为止,公司研究人员只意识到了一个基于美国的组织的一个野外案例。 SentineLone分析的适应症表明了这项运动是"在7月和10月20日之间的运作中,也可能在亚洲有针对性的开发人员。"

周四的帖子来到微软和谷歌的研究人员后两个月来表示,朝鲜政府支持的黑客正在积极努力感染安全研究人员'电脑。为了赢得研究人员的信任,黑客花了几周的建造Twitter Personas和在线发展工作关系。

最终,假的Twitter配置文件要求研究人员使用Internet Explorer打开网页。那些接受诱饵的人会发现他们完全修补的Windows 10机器安装了恶意服务和内存后门。微软上周修补了漏洞。除了使用喷壶攻击外,黑客还将针对性开发人员发送了一个Visual Studio项目,据称包含概念验证漏洞的源代码。藏入项目内是定制恶意软件,联系攻击者'控制服务器。

经验丰富的开发人员已经知道在使用第三方Xcode项目之前检查恶意运行脚本的重要性。在检测到脚本并不硬,XCodespy尝试通过编码脚本来更加困难。

解码后,清除脚本在Cralev [。] ME中联系了一个服务器,并通过内置于服务器的反向shell发送了神秘的命令mdbcmd。

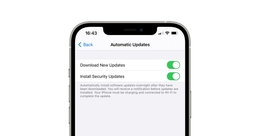

开发人员在运行Xcode项目之后唯一的警告将是如此如下所示:

SentIneLone提供了一种脚本,可以轻松开发人员在其项目中查找运行脚本。星期四的帖子还提供妥协指标,以帮助开发人员弄清楚他们是否已被定量或感染。

这不是第一次Xcode在恶意软件攻击中使用。去年8月,研究人员发现在线提供的Xcode项目,该项目在线嵌入了exproits,这是在两个Safari零天漏洞的时间内。一旦打开并构建了一个XCSSet项目,发现了一个趋势明确的分析,恶意代码将在开发人员的Mac上运行。

2015年,研究人员发现了4,000个已被Xcodeghost感染的IOS应用程序,该名称给出了主要在亚洲分发的Xcode的篡改版本。使用XcodeGhost编译的应用程序可以通过攻击者使用才能读取和写入设备剪贴板,打开特定URL和Exfiltrate数据。与Xcodeghost相比,哪个受感染的应用程序,XCodespy目标开发人员。鉴于安装了监视后台Xcodespy的质量,攻击者最终向开发人员软件的用户提供恶意软件,这对攻击者的延伸不会很大。

“还有其他方案具有如此高价值的受害者,”Sentinelone的Stokes写道。 “攻击者可以简单地追溯到有趣的目标和收集数据以供将来的活动收集数据,或者他们可以尝试收集用于使用具有有效Apple开发人员代码签名的恶意软件的其他广告系列的AppleID凭据。 这些建议不会耗尽可能性,也不会互斥。“