蓝牙攻击可以在几分钟内偷走特斯拉Model X

特斯拉一直以其所谓的空中更新而自豪,它会自动推出新代码以修复错误和添加功能。但是一位安全研究人员表明,特斯拉Model X的无钥匙进入系统中的漏洞如何允许进行不同类型的更新:黑客可以通过蓝牙连接重写密钥卡的固件,从密钥卡上解锁代码,然后用它在短短几分钟内即可窃取ModelX。

比利时鲁汶大学(KU Leuven)的安全研究员Lennert Wouters今天透露了他在Tesla Model X汽车及其无钥匙进入钥匙扣中发现的一系列安全漏洞。他发现,这些组合的漏洞可能被设法窃取汽车识别号(通常通过挡风玻璃在汽车仪表板上可见)的任何偷车贼利用,并且也位于距离汽车大约15英尺的范围内受害者的密钥卡。抢劫所需的硬件套件花费Wouters约300美元,可装在背包中,并由小偷的手机控制。在短短90秒钟内,硬件可以提取用于解锁所有者Model X的无线电代码。一旦小偷进入车内,Wouters发现的第二个明显漏洞将允许小偷将自己的密钥卡与受害者配对。一分钟的工作后,将车开走。

"基本上,两个漏洞的组合使黑客能够在几分钟内偷走Model X,"沃特斯说,他计划在1月份的“现实世界加密货币”会议上介绍他的发现。 "结合使用它们,您将获得更强大的攻击。

沃特斯说,他在八月份警告特斯拉有关他的Model X无钥匙进入黑客技术。他说,该公司已经告诉他,它计划在本周开始对其密钥卡(可能还有其汽车部件)进行软件更新,以防止他的两部分攻击至少迈出一步。 WIRED还与特斯拉联系,以了解有关其软件修复的更多信息,但该公司未做出回应。 (特斯拉于10月解散了其新闻关系团队。)特斯拉告诉Wouters,该补丁可能需要将近一个月的时间才能在其所有易受攻击的车辆中推出,因此Model X车主应确保安装特斯拉向其提供的所有更新。接下来的几周,以防止黑客入侵。同时,这位比利时研究人员说,他非常小心,不要发布任何代码或透露任何技术细节,以使盗车贼能够发挥作用。

Wouters'该技术利用了他在Model X的无钥匙进入系统(主要和次要)中发现的一系列安全问题,这些问题共同构成了一种完全解锁,启动和偷窃车辆的方法。首先,Model X钥匙扣缺少所谓的“代码签名”。进行固件更新。特斯拉设计了Model X钥匙扣,通过无线连接到Model X内的计算机来通过蓝牙接收无线固件更新,但并未确认新固件代码具有Tesla不可伪造的加密签名。 Wouters发现他可以使用自己的带有蓝牙无线电的计算机连接到目标Model X的钥匙扣,重写固件,然后使用它查询便携式信息终端内的安全飞地芯片,该芯片可以为车辆生成解锁码。然后,他可以通过蓝牙将该代码发送回自己的计算机。整个过程耗时90秒。

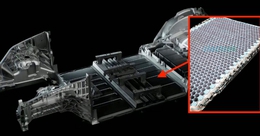

最初,Wouters发现建立蓝牙连接并不是那么容易。仅限Model X密钥卡的蓝牙无线电唤醒。取出便携式计算机的电池然后放回去时,它会停留几秒钟。但是Wouters发现Model X内负责无钥匙进入系统的计算机(称为车身控制模块(BCM)的组件)可以还执行该蓝牙唤醒命令。通过在eBay上购买他自己的Model X BCM(价格在50到100美元之间),Wouters可以欺骗发送到密钥卡的低频无线电信号。 (虽然最初的唤醒命令必须从近距离的无线电范围(约15米)发送,但是如果受害者在室外,则其余固件更新技巧可以在几百英尺外执行。)

Wouters还发现,BCM从汽车VIN编号的后五位数字中得出了唯一的代码,用以证明其与密钥卡的身份。小偷将能够从目标汽车挡风玻璃上读取这些数字,然后可以使用该数字为其小偷BCM创建代码。 "最终得到一个BCM,认为它属于目标车辆,"沃特斯说。 "然后,我可以强制BCM指示具有与该汽车相同标识符的遥控钥匙,基本上可以唤醒。

然而,即使所有巧妙的黑客手段,也只能使Wouters解锁汽车。要解锁和驾驶它,他必须走得更远。一旦进入Model X,Wouters发现他可以将自己的计算机插入端口,该端口可通过显示器下方的小面板访问。他说,这可以在几秒钟内完成,而无需使用工具,只需从仪表板上取下一个小的存储容器即可。该端口使计算机可以将命令发送到汽车内部组件网络,该内部组件称为CAN总线,其中包括BCM。然后,他可以指示Model X的实际BCM与他自己的密钥卡配对,实质上是告诉汽车他的欺骗性密钥有效。尽管每个Model X密钥卡都包含一个独特的加密证书,应该可以防止汽车与流氓密钥配对,但沃特斯发现BCM实际上并未检查该证书。这样一来,他-只需在仪表板下摆弄一分钟-就可以将自己的钥匙注册到车辆上并将其开走。

Wouters指出,他发现的两个最严重的漏洞-既缺乏对钥匙扣固件更新的验证,也没有将新的钥匙扣与汽车配对-指出X型无钥匙进入系统的安全设计之间存在明显的脱节。以及如何实施"系统具有安全所需的一切,"沃特斯说。 "然后有一些小错误使我可以规避所有安全措施。

为了演示他的技术,Wouters组装了一个面包盒大小的设备,其中包括Raspberry Pi微型计算机,二手X型BCM,密钥卡,电源转换器和电池。整套工具包可以从背包内发送和接收所有必要的无线电命令,花费不到300美元。 Wouters对其进行了设计,以便他可以秘密控制它,输入汽车的VIN编号,检索解锁代码,并通过智能手机上的简单命令提示符配对新的钥匙,如上面的视频所示。

沃特斯说,没有证据表明他的技术已用于现实世界的盗窃汽车。但是,近年来,盗贼已经主动将特斯拉的无钥匙进入系统作为窃车的目标,它们使用中继攻击来放大来自智能钥匙的信号以解锁和启动汽车,即使智能钥匙在受害者体内也是如此。的家,汽车停在他们的车道上。

Wouters'伯明翰大学研究人员弗拉维奥·加西亚(Flavio Garcia)专注于汽车的安全性,他说,这种方法虽然更为复杂,但如果他没有警告特斯拉,很容易就能付诸实践。无钥匙进入系统。 "我认为这是现实的情况,"加西亚说。 "编织了许多漏洞,以对车辆进行端到端的实际攻击。

X型黑客技术不是Wouters'首次公开特斯拉无钥匙进入系统中的漏洞:在发现特斯拉Model S无钥匙进入系统中的加密漏洞之前,他曾两次发现该漏洞同样会导致基于无线电的汽车盗窃。即使如此,他认为特斯拉的无钥匙进入安全性方法并没有特别独特之处。可比的系统可能同样脆弱。他们是凉爽的汽车,所以上班很有趣,沃特斯说。 "但我认为,如果我花大量时间在其他品牌上,可能会发现类似的问题。

沃特斯指出,特斯拉的独特之处在于,与许多其他汽车制造商不同,它具有推出OTA软件补丁的能力,而无需要求驾驶员将其密钥卡带给经销商进行更新或更换。这就是将汽车像个人计算机一样对待的好处:即使该更新机制被证明是可破解的漏洞,它也为特斯拉车主提供了解决问题的生命线。

with使用我们Gear团队最喜欢的笔记本电脑,键盘,替代打字机和降噪耳机升级您的工作游戏