学术界人士将RAM转换为Wi-Fi卡以窃取气隙系统中的数据

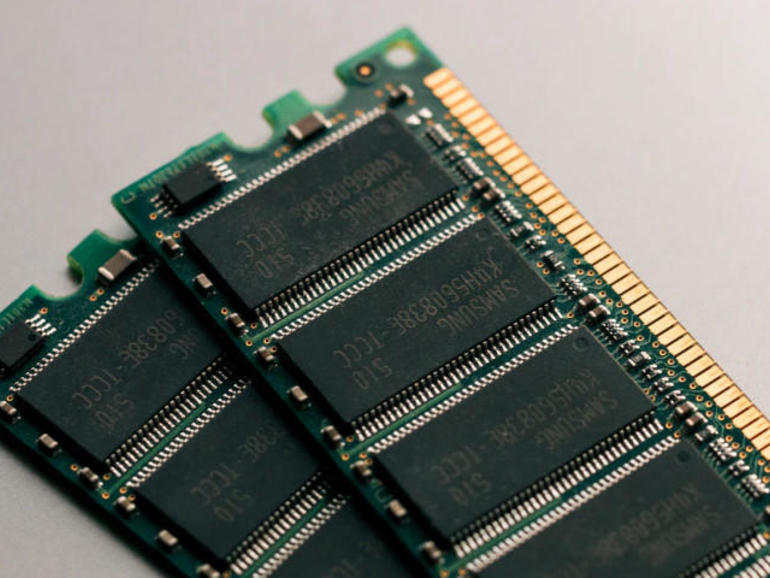

以色列一所大学的学者今天发表了一项新研究,详细介绍了一种技术,该技术可将RAM卡转换为即兴的无线发射器,并从没有Wi-Fi卡的非联网气隙计算机内部传输敏感数据。

该技术名为AIR-FI,是以色列内盖夫本古里安大学研发主管Mordechai Guri的工作。

在过去的五年中,Guri领导了数十个研究项目,这些研究项目通过非常规方法从气隙系统中窃取了数据。

这些类型的技术被安全研究人员称为"秘密数据泄露渠道。"它们不是侵入计算机的技术,而是可用于防御者未曾期望的窃取数据的技术。

这样的数据泄漏通道对于普通用户而言并不是危险,但对于气隙网络的管理员而言却是持续的威胁。

气隙式系统是隔离在本地网络上的计算机,没有外部Internet访问。气隙系统通常用于政府,军事或公司网络上,以存储敏感数据,例如机密文件或知识产权。

虽然AIR-FI将被视为“特技骇客”。但是,在普通用户的威胁模型中,正是这种攻击类型迫使许多公司重新考虑其存储高价值资产的空白系统的体系结构。

AIR-FI技术的核心是任何电子组件都会在电流通过时产生电磁波。

由于Wi-Fi信号是无线电波,而无线电基本上是电磁波,因此Guri认为,攻击者植入到气隙系统中的恶意代码可以操纵RAM卡内部的电流,以产生频率与电磁波频率一致的电磁波。正常的Wi-Fi信号频谱(2,400 GHz)。

在他的研究论文中,标题为" AIR-FI:从气隙计算机生成隐蔽的WiFi信号," Guri显示,对计算机RAM卡的定时读写操作可以使该卡的内存总线发出与弱Wi-Fi信号一致的电磁波。

然后,只要有气隙系统附近的任何人都可以使用带有Wi-Fi天线的任何物体(例如智能手机,笔记本电脑,IoT设备,智能手表等)来拾取该信号。

古里说,他在装有无线接口的不同计算机设备上测试了该技术,该设备被移除了Wi-Fi卡,并能够以高达100 b / s的速度将数据泄漏到几米外的设备。

Guri过去曾调查过数十个其他秘密数据泄露通道,他说AIR-FI攻击是最容易实施的攻击之一,因为攻击者在运行漏洞利用程序之前无需获得root / admin特权。

这样一来,攻击就可以在任何操作系统上进行,甚至可以在虚拟机(VM)内部进行。

此外,尽管大多数现代RAM卡将能够发出2400 GHz范围内的信号,但Guri说,较旧的RAM卡可以超频以达到所需的输出。

在与ZDNet共享的研究论文中,Guri提出了公司可以采取的各种对策,以保护气密系统,例如部署信号干扰以防止任何Wi-Fi信号在气密网络中的传输。的物理区域。

AIR-FI现在加入了Guri和他的团队发现的一系列秘密数据泄露渠道:

USBee-强制USB连接器的数据总线发出电磁辐射,该电磁辐射可用于泄漏数据

AirHopper-使用本地GPU卡向附近的手机发射电磁信号,也用于窃取数据

Fansmitter-使用计算机GPU风扇发出的声音从气密PC窃取数据

未命名攻击-使用平板扫描仪将命令中继到受恶意软件感染的PC或从受感染系统中泄露数据