Microsoft暴露了劫持Chrome,Edge和Firefox的恶意软件Adrozek

微软今天已经发出警报,通知它有一种新的恶意软件可以感染用户。设备,然后继续修改浏览器及其设置,以将广告注入搜索结果页面。

名为Adrozek的恶意软件至少从2020年5月开始活跃,并于今年8月达到其绝对峰值,每天控制超过30,000个浏览器。

但是在今天的一份报告中,Microsoft 365 Defender研究小组认为受感染的用户数量要高得多。微软研究人员表示,在2020年5月至2020年9月之间,他们观察到了数十万。全球范围内的Adrozek检测数量。

根据内部遥测,受害者的最集中似乎在欧洲,其次是南亚和东南亚。

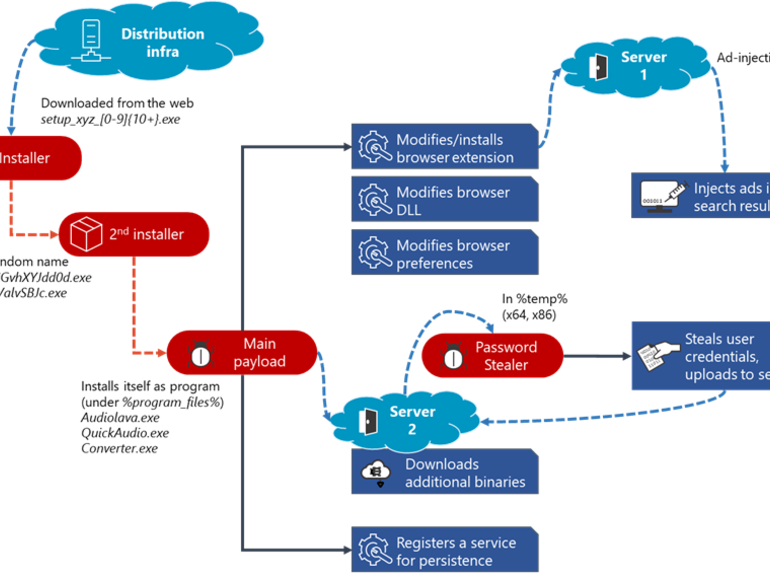

微软表示,目前,该恶意软件是通过经典的“过路”下载方案分发的。通常,将用户从合法站点重定向到可疑域,以诱骗他们安装恶意软件。

诱杀软件安装了Androzek恶意软件,然后在注册表项的帮助下继续获得重新启动持久性。

确保持久性后,恶意软件将寻找本地安装的浏览器,例如Microsoft Edge,Google Chrome,Mozilla Firefox或Yandex Browser。

如果在受感染的主机上找到了这些浏览器中的任何一个,则该恶意软件将尝试通过修改浏览器的AppData文件夹来强制安装扩展程序。

为了确保浏览器的安全功能不会启动并检测未经授权的修改,Adrozek还修改了某些浏览器。 DLL文件可更改浏览器设置并禁用安全功能。

所有这些都是为了允许Adrozek将广告注入搜索结果页面,这些广告允许恶意软件帮派通过将流量引向广告和流量引荐计划来获得收益。

但是,如果这还不够糟糕,微软表示,在Firefox上,Adrozek还包含一个辅助功能,该功能可从浏览器中提取凭证并将数据上传到攻击者的服务器。

微软表示,Adrozek的操作非常复杂,尤其是在其分发基础架构方面。

微软表示,自2020年5月以来,它跟踪了159个托管Adrozek安装程序的域。每个域平均托管17,300个动态生成的URL,每个URL托管了15,300个以上动态生成的Adrozek安装程序。

"虽然许多域托管了成千上万个URL,但有几个域拥有超过100,000个唯一URL,其中一个托管了将近250,000个。庞大的基础架构反映出攻击者如何坚定地维持这场战役的运作,"微软表示。

"分发基础架构也非常动态。 其中一些域名仅使用了一天,而其他域名则使用了更长的时间(长达120天)。" 总而言之,由于它大量使用多态性来不断旋转其恶意软件有效载荷和分发基础结构,因此微软预计Adrozek的业务在未来几个月内将增长更多。 "建议在其设备上发现此威胁的最终用户重新安装其浏览器," 微软今天说。