思科推出了针对Webex漏洞的修复程序,使黑客可以窃听会议

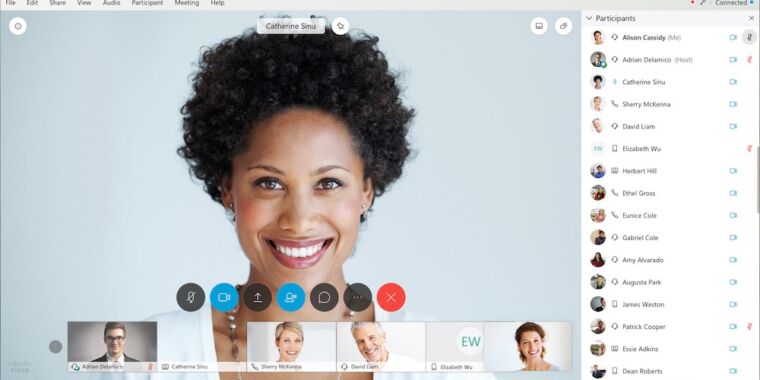

思科正在其Webex视频会议软件中推出针对三个漏洞的修复程序,这使闯入者可以以“幽灵”的身份窃听会议,这意味着能够查看,收听和收听更多内容,而不会被组织者或任何其他人看到参加者。

这些漏洞是由IBM Research和IBM的CISO办公室发现的,该办公室对Webex进行了分析,因为Webex是该公司进行远程会议的主要工具。这项发现是在2月至6月间,在家工作的例行程序使Webex的使用量增长了五倍以上。在高峰时期,Webex一天最多可以举办400万次会议。

在大多数情况下,可以完全访问音频,视频,聊天和屏幕共享功能,以鬼魂身份参加会议

即使被会议负责人驱逐后,仍将音频源保留为虚影

即使没有进入会议室,也可以访问会议参与者的全名,电子邮件地址和IP地址。

思科正在针对这些漏洞推出修复程序,这些漏洞的跟踪记录为CVE-2020-3441,CVE-2020-3471和CVE-2020-3419。以下是视频演示和更深入的说明:

攻击通过利用Webex在会议参与者之间建立连接的虚拟握手来进行。当最终用户和服务器交换加入消息时,该过程将起作用,这些消息包括有关与会者,最终用户应用程序,会议ID和会议室详细信息的信息。在此过程中,Webex在用户和服务器之间建立WebSocket连接。

IBM研究人员在周三发表的一篇文章中写道:“通过操纵参加会议时通过WebSocket发送的与会人员的一些关键字段,该团队能够注入精心制作的值,使某些人可以作为虚假与会者加入。” 。 “之所以奏效,是因为服务器和其他参与者的客户端应用程序对值的处理不当。例如,将空值注入“锁定”和“ CB_SECURITY_PARAMS”字段会导致问题。”

通过在Webex客户端应用程序和Webex服务器后端之间的握手过程中操纵这些消息以加入或参加会议而不会被其他人看到,恶意参与者可能会变成鬼。在我们的分析中,我们确定了在握手过程中可以操纵的客户信息的特定值,以使参与者在参与者的面板上不可见。我们能够在MacOS,Windows和iOS版本的Webex Meetings应用程序以及Webex Room Kit设备上演示虚假与会者问题。

与会者唯一的暗示是幽灵潜入了会议是在幽灵加入时发出的哔哔声。有时,会议负责人会禁用提示音,即使提示音保持不变,也常常很难计算哔哔声的数量以确保它们与与会者的数量相对应。

几乎没有迹象表明有人利用该漏洞使他们被驱逐或被开除后仍留在会议中。当领导者主持与不同参与者的背对背会议时,通常会发生这种情况。在这种情况下,幽灵可以收听会议,但无法访问视频,聊天或共享屏幕。

即使采用最佳做法,主持人仍可能会与不想要并需要将其撤离的来宾进行会议,无论是会议崩溃的参与者(例如“ Zoombombed”)还是与会的参与者电脑,忘了断开连接。无论哪种方式,主持人都有权力驱逐与会者,但是您如何知道他们真的走了?事实证明,利用此漏洞,很难说出来。攻击者不仅可以在保持音频连接性的情况下参加未被发现的会议或消失,而且还可以无视主持人的开除顺序,留在会议中并保持音频连接。

允许幽灵参与者使用的漏洞可以被幽灵用来获取机密或专有信息。由于家庭网络通常在工作场所没有相同的安全防御措施,因此允许攻击者获取参与者的个人数据的漏洞在大规模在家工作中特别有用。该漏洞影响星期三之前发布的Cisco Webex软件。思科在此处,此处和此处都有更多详细信息。