挂锁、网络钓鱼和隐私;VPN的价值主张

我想要一个默认情况下安全的互联网,所有的东西都是加密的,这样人们就可以在网络之间自由移动,而不需要关心谁在管理它们,或者他们在用它们做什么。我强烈支持let的加密和Cloudflare的使命,即通过内容安全策略保护网络和浏览器范例(如HSTS和升级(不安全)请求),以帮助实现这一目标。然而,我也发现自己经常出于各种与安全和隐私相关的原因而使用VPN,这让我思考-为什么?我的意思是,剩下的差距是什么?

上个月,我宣布我已作为战略顾问与NordVPN合作,作为这一努力的一部分,我希望在我自己关于VPN价值主张的陈述中更加清晰,特别是在网络在更多连接上实施更多加密的情况下。多年来,当我开始钻研自己的作品时,情况变得更加清晰,就在本周,我无意中登上了一个令人讨厌的钓鱼网站,这让我真正明白了这一点。我还开始更多地思考隐私,以及它是如何在小范围内不断受到侵蚀的,这一思考过程突显出,作为一个行业,我们还有很长的路要走,VPN的价值主张在哪里最强。

最后,我把它分解成三个P:挂锁、网络钓鱼和隐私。以下是VPN在现代的价值主张:

这是一个如此混乱的局面,甚至很难知道从哪里开始,所以让我从简单的部分开始,然后逐步揭示出火车是如何破坏了加密的网络流量的当前状态。这是我们4大澳元银行中的一家,您可以清楚地看到,由于挂锁,它是通过HTTPS连接提供服务的:

太棒了!我知道页面上的内容在传输过程中没有被修改,因为它是通过互联网加载的,任何拦截我的流量的人也无法阅读它。最后一点特别重要,因为我登录了,第一,希望我的密码不被窃听,第二,也希望保持我在网站上的财务信息的安全。浏览器挂锁的伟大之处在于,它是由浏览器本身自动分配的;澳新银行(ANZ)不能简单地说,让我们在无所不在的工具栏中敲打挂锁,只有在页面(以及页面上的所有内容)安全提供服务的情况下,他们才能获得挂锁。如果我愿意,我可以点击挂锁并检查证书,只为给我额外的安心。现在,让我们试试这款手机应用程序:

那里的加密故事是什么?不知道!我所知道的是,几年前,我向澳新银行(ANZ)报告了一个漏洞,称他们的移动应用程序关闭了证书验证,因此即使它建立了HTTPS连接,它也会信任返回给应用程序的任何证书,包括攻击者注入的证书。唉哟!。

我还知道,当澳新银行(ANZ)几年前更新他们的应用程序时,他们要求人们点击一个看起来像钓鱼攻击的不安全链接,从而将其推出:

哇-@ANZ_AU-这是一种“真的”糟糕的形式,发送一封电子邮件,要求人们通过点击一个不安全的链接到一个较短的URL,然后重定向到一个Adobe地址来下载软件。你是一家银行,这正是你应该告诉人们不要上当的那种钓鱼模式!Pic.twitter.com/5RtG5iDrnM

-特洛伊·亨特(@troyHunt)2018年4月26日。

再往下说,浏览器中HTTPS地址的第一个ANZ屏幕抓图是值得称赞的,您只能通过首先发出不安全的请求才能到达那里,这是浏览器在键入";anz.com.au";时默认使用的请求:

如果您想从技术上了解它,是的,这里涉及HSTS,但是它没有预加载,所以第一个请求总是不安全的。但这并不令人惊讶,因为在全球排名前100万的网站中,只有2.3%的网站强制第一个请求是安全的:

今天,在使用HSTS的前100万个站点中,只有107,949个站点(11%),其中只有22,912个站点(2.3%)表示预加载。我们还有一段路要走!

-斯科特·赫尔姆(@Scott_Helme)2020年9月14日。

这不是一场抨击澳新银行的会议,因为让我们面对现实吧,许多银行过去在正确加密方面遇到了很多问题,但它向你展示了有多少地方会出错。就在几天前,有人指给我看了一款新的金融应用程序,这让我想起了这里的情况有多糟糕:

在随后的讨论中,有人指出,就在几个月前,TikTok被发现以不安全的方式加载视频,允许在加载视频的同时对其内容进行操作。想到这样的事情还在发生,这有点深不可测,5年前,当我报告这样的漏洞时,我已经够沮丧的了,但我们仍然在这里。

然后是网站的长长尾巴,直到今天,它们仍然不想保护访问者的流量。例如,澳大利亚最受欢迎的网站之一是气象局,至今仍在不安全地提供服务:

如果您认为可以通过使用浏览器扩展(如HTTPS Everywhere)来解决此问题,不,您可以:

这是一种令人费解的方法,因为他们实际上能够通过HTTPS响应请求(因此他们拥有有效的证书),但随后有意识地选择将流量重定向到不安全的地址。在我们沿着这条路走下去之前,是的,但它是一个静态站点,所以不会出任何问题,所有静态站点都应该通过加密连接提供流量,这是有很多很好的理由的。

我的朋友斯科特·汉塞尔曼(Scott Hanselman)的这条推文确实经受住了时间的考验:

HTTPS&;SSL并不意味着相信这个。";它意味着这是私人的。";您可能正在与撒旦进行私人对话。

-斯科特·汉塞尔曼(@shanselman)2012年4月4日。

就在几天前,当我遇到另一个Windows病毒骗局时,我才想起了这一点。这种骗局已经流传了十年,但一直没有死。这一切都始于我为术语";设置的一个谷歌警报&我被打了吗:

起初,我有点兴奋;Netflix现在有没有办法直接根据HIBP检查你的地址?也许他们是直接从那里的账户页面插入API的?凉爽的!。然而,片刻之后:

看到这些骗局在这么多年后还在继续,真是令人惊讶。这是一个完整的可怕的音频,这里的mp3mp3嵌入页面:https://t.co/BiSS8uDmsa pic.twitter.com/5EIO8YZGVX.COM/5EIO8YZGVX.twitter.com/5EIO8YZGVX.

-特洛伊·亨特(@troyHunt)2020年9月14日。

我为您保存了一份音频副本,因为我确信原始音频会在某个时候消失。想象一下,一些可怜的毫无戒心的人听到了这句话,看到了屏幕上的警告,然后就上当了。这些非常普遍,根据屏幕截图,它们通过加密的HTTPS连接提供服务。但正如斯科特早先所说,在你的流量上拥有隐私并不意味着你正在与你真正想要的人交流。

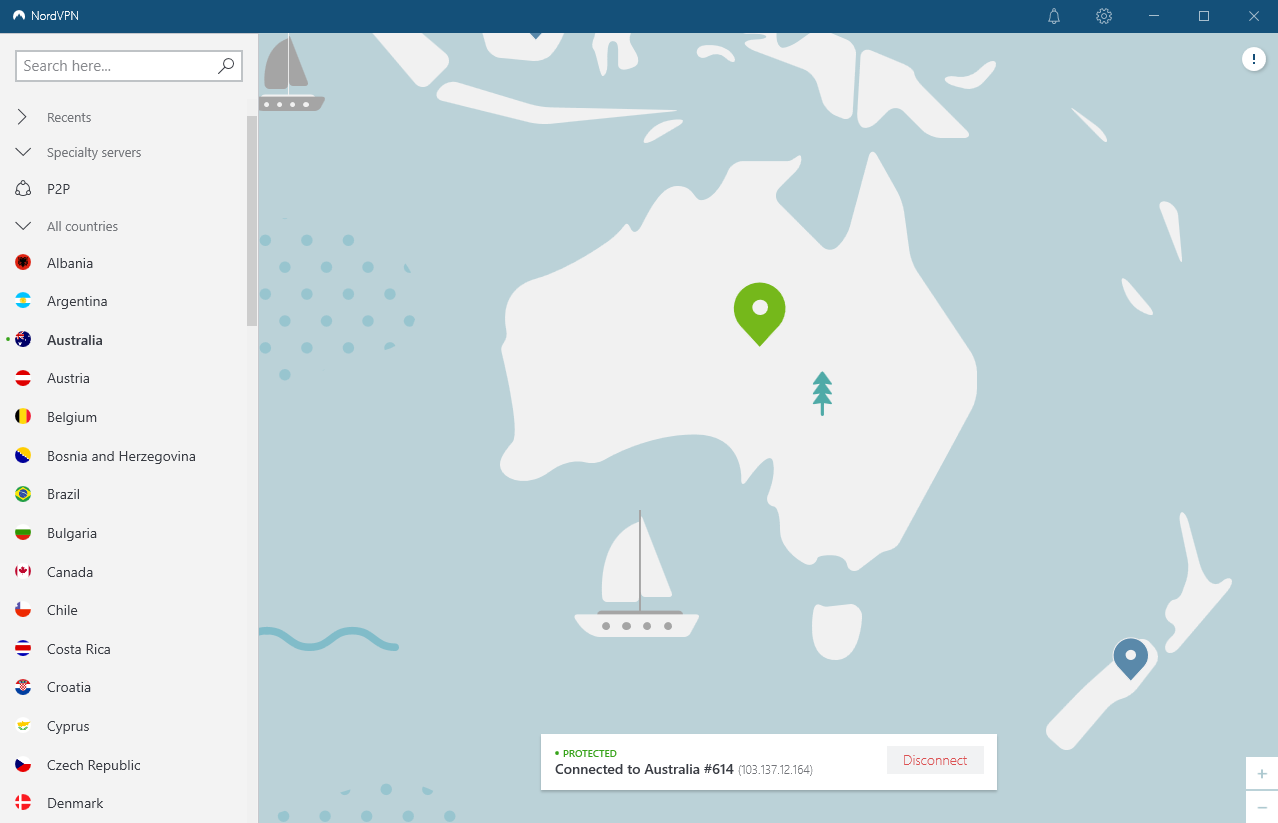

为了验证一个理论,我启动了NordVPN,它将我连接到离我不远的一个出口节点(该IP地址在布里斯班):

我还启用了CyberSec来杀死令人讨厌的东西,我认为公平地说,上面的诈骗网站符合这一要求:

点击最初谷歌提醒中发送给我的同一个URL,这一次产生了相当不同的结果:

就在本周,我收到了谷歌的警告,点击了链接,并首当其冲地接受了这场骗局,事情就是这样发生的。显然,我知道不能上当,但这确实让我停下来,想知道有多少人真的上了这些骗局的当。

如果您还想知道,图像中DNS没有解析的主机名与最终的诈骗站点是不同的,因为许多此类网络钓鱼会让您在多个域之间来回跳跃。现在快速检查,在关闭NordVPN的情况下,我的PI-HOLE仍然解决了域问题:

但在启用CyberSec的情况下打开NordVPN,域名被黑洞返回到我的本地IP:

现在要明确的是,我仍然喜欢PI-HOLE(但让我们面对它,大多数人不会在他们的家里安装PI),你总是会有关于新恶意域名的各种准备状态的DNS黑名单,但我喜欢CyberSec的原因与此相同,因为通过在DNS级别拦截内容,你可以将覆盖范围远远扩展到仅仅是广告拦截程序。设备上的每个浏览器和每个应用程序都可以从已知的恶意内容入库中获益,因为它是在定义DNS的操作系统级别进行的,而不是在每个客户端的基础上进行的。

这是VPN最明显的价值主张之一,但无论如何,它值得更详细地研究。让我们来谈谈隐私,我将把它分成多个层次,从沃辛·切格姆(Wassim Chegham)的这幅出色的画作开始:

我们一进入DNS盒,隐私就开始进入马桶,因为您的浏览器(或其他连接到互联网的客户端)对DNS服务器(通常是您的ISP)进行纯文本、未加密的查询。因为它是纯文本查询,所以连接上的任何人都可以立即看到您的客户端所查询的站点。那么HTTPS上的DNS,或DoH呢?它解决了拦截问题,但当然查询仍然需要发送到某个地方的DNS服务器,此时,正在查询的名称和查询的来源(您的IP地址)仍然可见。从隐私的角度来看,这不一定对你有多大帮助。

附注:我们看到了一个很好的例子,说明了ISP在拦截DNS查询方面投入了多大的价值,因为英国的ISP行业组织因推动DoH而将Mozilla命名为互联网恶棍。在经典的反加密方式中,密码的道德中立性导致了人们的抱怨,即增加的隐私被用来更私密地做事情,无论是好事还是坏事。

随着DNS舞蹈的完成,这对隐私有什么影响呢?嗯,根据早先的ANZ示例,来自浏览器的初始请求几乎总是不安全地通过HTTP发送,因此沿途的每个人不仅可以看到流量的去向,而且还可以再次读取和修改它的内容,从隐私的角度来看,这是不好的。根据斯科特早些时候的推文,在世界上排名前100万的网站中,只有2.3%的网站能够承受预装HSTS的影响。但是,让我们设想一下,在有人开始窥探他们的流量之前,客户端已经开始通过HTTPS进行通信,那么会发生什么呢?这就引出了下一个问题:

SNI是服务器名称指示,它诞生于在单个IP地址上托管多个站点和证书的需要。这意味着,虽然您的通信内容是加密的,但它发送到的目的地不是:

正如Cloudflare的首席执行官在上面的链接中所写的那样:SNI会将你上网的每个网站泄露给你的ISP和其他任何在网上收听的人。这让他谈到了ESNI或加密的SNI。这很好,除了..。它只在Firefox中受支持(Chrome支持不会匆忙进行)。而且默认情况下它不会打开。而且它需要TLS 1.3。和安全DNS。如果你想检查它在你自己的浏览器中是否正常工作,可以试试Cloudflare的ESNI检查器(提示:它几乎肯定不起作用)。假以时日,我们可能会看到ESNI获得牵引力,但这段时间将以几年而不是几个月来衡量,至少要让它获得足够的市场份额,让你真正私下浏览互联网。不过,即使到了那个时候,也有一个问题:

加密连接很棒,但是当您从您自己的IP地址连接到服务时,我们真的可以将该连接称为私有连接吗?如果它是我的IP地址,我正在访问的网站可以确定我的哪些方面?以下是NordVPN&34;服务告诉我的IP地址是什么,一直到我的郊区:

我不仅可能不想与我访问的网站分享这些信息,我也可能不想让他们知道我是以后访问的同一个人(不,浏览器匿名和私人模式不能解决这个问题)。我也可能不希望他们通过将我的IP地址与其他公共记录相匹配来加入我是谁的圆点;HIBP目前对215起暴露IP地址和大量其他个人信息的数据泄露事件进行了索引。现在,也许你的IP地址是动态的,也许你从4G浏览了一项服务,而你上次使用的是你的有线连接,也许在多次不同的曝光中它是不一样的。也许.。

现在,让情况变得更糟的是,考虑到所有其他位置的内容仅仅是为了加载你的平均网页而被拉进来的。以cnn.com为例:

加载该页面需要354个请求,其中包括直接访问CNN及其各个子域名、Adnxs(跟踪器)、DoubleClick(跟踪器)的请求,如果您进一步向下滚动上面链接的报告,Amazon-adsystem.com(提示在URL中),outbrain.com(猜猜怎么着-一个跟踪器!)。到那时,我觉得我已经表明了自己的观点,不再滚动了。隐私权的影响不仅限于你正在访问的网站,它们还会沿着最初的请求堆叠而下。

正如一句老话所说,隐私并不一定意味着有什么要隐藏的,它也是关于没有你想要分享的东西;如果你很沮丧,想去BeyondBlue.org.au,那么你可能就不想和其他人分享了。如果你在酗酒方面有困难,访问aa.org.au,那么你可能也不想分享这一点。如果你怀孕了,并且怀孕了,那么,你可能又一次希望对这些信息保密(我们不要忘记塔吉特是如何设法通过数据挖掘进入(一个十几岁女孩的)子宫的故事)。(请不要忘记塔吉特(Target)是如何设法通过数据挖掘进入(一个十几岁女孩的)子宫的)。只要查一下这些URL,我就在想,如果有人可以访问我的连接,会得出什么样的关于我的结论!(不,我不是一个抑郁的酗酒少年,我正期待着……)。

但隐私也远远超出了显而易见的问题,例如,美国人正在处理网络中立的死亡问题。当你的ISP可以看到你的流量时,他们就可以调整你的流量,记住,HTTPS不能解决这个问题,至少现在不能。它也延伸到审查,我们开始进入一个更具争议性的领域,因为这涵盖了从使用拒绝名单的当地咖啡馆wifi到政府强制屏蔽内容的一切(后者在世界某些地区对某些类型的内容尤其有争议)。重要的是,VPN保证的隐私权不仅仅是保护你的源IP不会暴露在你正在访问的网站上;它远远超过了这一点。

需要明确的是,使用VPN并不能神奇地解决所有这些问题,它可以缓解这些问题。例如,如果一个站点缺少足够的HTTPS,那么在VPN出口节点和要处理的站点之间仍然存在网段。它可以说是网络中风险最低的部分,但它仍然存在。对已知坏域进行黑洞DNS查询的有效性取决于首先知道的域是坏域。在这方面,CyberSec仍然会比你的ISP做得好得多,但它不会是完美的。在隐私方面,VPN不会删除DNS或检查SNI流量的功能,它只是从您的ISP中删除该功能,并将其授予NordVPN。但话又说回来,我总是说,我更信任信誉良好的VPN,它能保证我的流量安全、私密且不被记录,尤其是经过独立审计的VPN。

所有这一切的要点是,当我们审视VPN的价值主张时,它不仅仅是保护可能已经安装了HTTPS的一段网络。我们很少看到TLS充分发挥其潜力,网络钓鱼仍然是一个巨大的问题,我们在浏览网页时隐私太少。