研究人员称,伊朗黑客发现进入加密应用程序的途径

周五发布的两份数字安全报告显示,伊朗黑客,很可能是政府的雇员或附属机构,一直在开展一项大规模的网络间谍活动,他们配备了监控工具,可以智取加密消息系统-伊朗之前并不知道拥有这种能力。

网络安全技术公司Check Point Software Technologies和专注于中东数字安全的人权组织Miaan Group的报告称,这次行动不仅针对国内持不同政见者、宗教和少数民族,以及国外的反政府活动人士,还可以用来监视伊朗国内的普通公众。

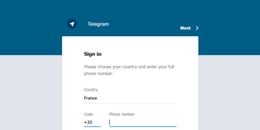

“纽约时报”(New York Times)在发布这些报道之前对其进行了审查。报道称,黑客已经成功侵入了被认为属于目标的安全手机和电脑,克服了Telegram等加密应用程序造成的障碍,据Miaan称,他们甚至还获得了WhatsApp上的信息。这两种工具在伊朗都很受欢迎。报道称,黑客还制作了伪装成Android应用程序的恶意软件。

Telegram的一位发言人表示,该公司并不知道伊朗的黑客行动,但“当有人说服用户在恶意网站上输入他们的凭证时,任何服务都不能防止在‘网络钓鱼’攻击中被模仿。”WhatsApp拒绝置评。

这些报告表明,伊朗情报黑客的能力取得了重大进展。与此同时,华盛顿警告称,伊朗正在利用网络破坏活动试图影响美国的选举。联邦检察官周三确认了两名伊朗人的身份,他们说,这两人代表伊朗政府侵入了美国的电脑,窃取了数据,目的是为了经济利益。

“伊朗在互联网上的行为,从审查到黑客,已经变得比以往任何时候都更具攻击性,”Miaan的数字权利和安全主管、该报告的研究员阿米尔·拉希迪(Amir Rashei)说。

根据Check Point情报部门的报告,网络间谍行动成立于2014年,其全方位的能力在六年内没有被发现。

Miaan将第一次行动追溯到2018年2月,在其成员与伊朗安全部队发生暴力对抗后,一封针对伊朗一个苏菲派宗教组织的恶意电子邮件。

它追踪到了那次攻击中使用的恶意软件,以及2020年6月进一步攻击中使用的恶意软件,该公司位于伊朗东北部城市马什哈德,名为安德罗梅达(Andromedaa)的一家私营科技公司。Miaan的研究人员确定,仙女座有一种攻击活动人士、少数民族团体和分离主义反对派团体的模式,但也开发了可以针对普通公众的网络钓鱼和恶意软件工具。

Miaan的报告称,黑客似乎有一个明确的目标:窃取欧洲和美国伊朗反对派组织的信息,并监视经常使用移动应用程序策划抗议活动的伊朗人。

报道称,袭击中最著名的受害者包括被伊朗当局视为恐怖组织的叛乱组织圣战者组织(Mujahedeen Khalq,简称M.E.K);一个名为阿什拉夫营地和自由居民家庭协会(Association Of Families Of Families Of Camp Ashraf And Liberty Residents)的组织;阿塞拜疆全国抵抗组织;伊朗动荡不安的锡斯坦和俾路支省的公民;以及伊朗人权通讯社HRANA。Miaan说,为美国之音工作的人权律师和记者也成为了目标。

根据Check Point的说法,黑客使用了各种渗透技术,包括网络钓鱼,但最广泛的方法是向精心选择的目标发送看似诱人的文档和应用程序。

其中之一是发给该运动成员的一份波斯文文件,标题为“政权担心革命大炮的蔓延”,指的是政府和M.E.K.之间的斗争。另一份文件被伪装成人权活动人士对一名网络安全研究人员的广泛期待的报告。

这些文档包含恶意软件代码,当收件人在其台式机或手机上打开这些文档时,这些代码会激活来自外部服务器的大量间谍软件命令。根据Check Point的报告,几乎所有的目标都是离开伊朗的政府组织和反对者,现在他们的总部设在欧洲。Miaan记录了美国、加拿大和土耳其以及欧盟的目标。

间谍软件使攻击者能够访问几乎任何文件,记录剪贴板数据,截屏和窃取信息。据Miaan称,一款应用程序使黑客能够下载存储在WhatsApp上的数据。

此外,攻击者在包括Telegram在内的几个加密应用的安装协议中发现了一个漏洞,这使得他们能够窃取这些应用的安装文件。Telegram一直被认为是相对安全的。

反过来,这些文件又允许攻击者充分利用受害者的电报账户。虽然攻击者无法破译Telegram的加密通信,但他们的策略使其变得没有必要。相反,他们使用被盗的安装文件来创建电报登录,以在另一台设备上激活受害者名下的应用程序。这使得攻击者能够秘密监视受害者的所有电报活动。

Check Point威胁情报主管洛特姆·芬克尔斯坦(Lotem Finkelstein)表示:“这一尖端监视行动成功地在至少六年的时间里不受关注。”“该组织保持了一种多平台、有针对性的攻击,既有移动、桌面和网络攻击载体,也没有给目标名单上的受害者留下任何逃避途径。”

芬克尔斯坦说,攻击者“设计他们的网络武器是为了从技术上瞄准即时通讯应用,即使是那些被认为是安全的应用。”

Miaan专家说,之前至少有三份报告提到了与袭击者有关的伊朗公司Andromedaa,该公司与通过恶意软件窃取信息有关。Miaan的报告说,这些案例中的攻击工具表明,它们是“由相同的黑客设计、建造和运行的”。

Miaan研究员拉希迪将黑客的成功部分归功于他所说的他们的社交技能,他们制造欺骗,引诱受害者落入陷阱。

例如,一款针对瑞典持不同政见者的恶意软件被设计为伊朗人寻求瑞典驾照的波斯语指导工具。另一款针对伊朗普通民众的应用程序承诺让用户在Instagram和Telegram等社交媒体应用程序上有更大的曝光率。

Check Point的芬克尔斯坦说,黑客“极有可能”是受雇于伊朗情报机构的自由职业者,这在之前的伊朗黑客事件中也是如此。他还说,这次行动的基础设施使Check Point得出结论,这些袭击是“由伊朗实体对政权持不同政见者实施的”。

促进伊朗土耳其族人权利的阿塞拜疆全国抵抗组织发言人巴巴克·沙拉比(Babak Chalabi)现年37岁,他说,2018年末,当他收到一封带有链接的电子邮件并点击时,他的电脑遭到了该组织的黑客攻击。

沙拉比说,他就伊朗的网络安全接受了阿拉伯电视台(Al Arabiya)电视频道的采访,三天后,他收到了一封来自一名伪装成阿拉伯电视台编辑的人的电子邮件,通知他电视台收到了伊朗对他采访的投诉,并要求他通过链接查看投诉。

他说,当沙拉比点击链接时,他的电脑被渗透了。他联系了Miaan的Rasushi先生。拉希迪查看了他的文件和这封电子邮件,并确认是这群黑客在幕后主使。