微软修补了向该公司报告的最严重的错误之一

许多人都不知道,上个月,微软修补了向该公司报告的最严重的错误之一,这个问题可能被滥用来轻松接管在企业网络中作为域控制器运行的Windows服务器。

周二,在2020年8月的补丁程序中,该漏洞被打上了标识符为1CVE-2020-1472的补丁。它被描述为Netlogon中的特权提升,Netlogon是根据域控制器对用户进行身份验证的协议。

该漏洞的最高严重程度评级为10,但细节从未公开,这意味着用户和IT管理员永远不知道问题到底有多危险。

但在今天的一篇博客文章中,荷兰安全公司Secura B.V.的团队终于揭开了这个神秘漏洞的面纱,并发布了一份更深入地描述CVE-2020-1472的技术报告。

根据这份报告,该错误确实配得上其10/10CVSSv3严重程度评分。

根据Secura专家的说法,这个漏洞被他们命名为Zerologon,它利用了Netlogon身份验证过程中使用的弱加密算法。

尝试对域控制器进行身份验证时,模拟网络上任何计算机的身份。

在域控制器的Active Directory(加入到域的所有计算机及其密码的数据库)上更改域计算机的密码

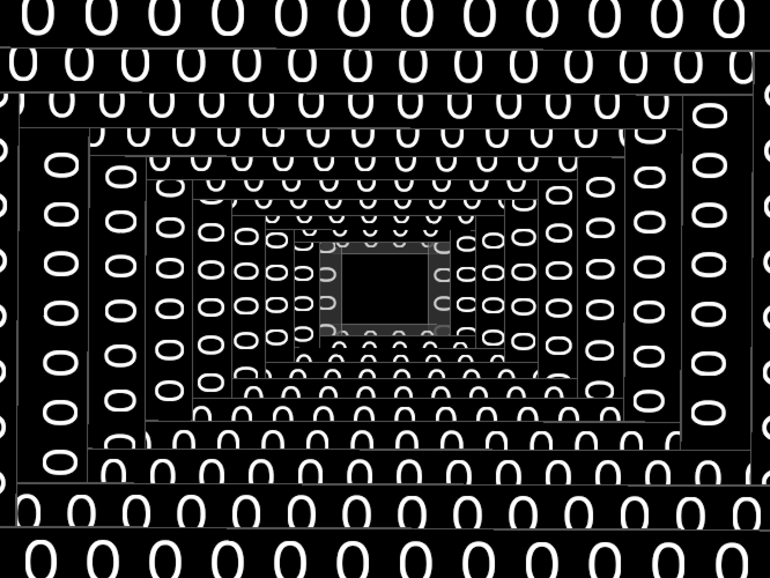

该漏洞被命名为Zerologon的主要原因是,攻击是通过在某些Netlogon身份验证参数中添加零个字符来完成的(请参见下图)。

整个攻击速度非常快,最多可以持续3秒。此外,攻击者如何使用Zerologon攻击没有限制。例如,攻击者还可以假扮为域控制器本身并更改其密码,从而允许黑客控制整个公司网络。

Zerologon攻击的使用方式是有限制的。对于初学者来说,它不能用于从网络外部接管Windows服务器。攻击者首先需要在网络中站稳脚跟。

Secura团队表示,这次袭击影响巨大。它基本上允许本地网络上的任何攻击者(例如恶意内部人员或简单地将设备插入内部网络端口的人)完全危害Windows域。";

此外,这个漏洞也是恶意软件和勒索软件团伙的福音,他们通常依靠感染公司网络内的一台计算机,然后传播到其他多台计算机。有了Zerologon,这项任务就大大简化了。

但对微软来说,修补Zerologon并非易事,因为该公司不得不修改数十亿台设备连接到企业网络的方式,有效地扰乱了无数公司的运营。

此修补过程计划分两个阶段进行。第一个事件发生在上个月,当时微软发布了Zerologon攻击的临时修复程序。

此临时补丁程序强制所有Netlogon身份验证使用Netlogon安全功能(Zerologon正在禁用),从而有效地破解了Zerologon攻击。

尽管如此,一个更完整的补丁计划在2021年2月发布,以防攻击者找到绕过8月补丁的方法。不幸的是,微软预计这个较新的补丁最终会破坏某些设备的身份验证。这里描述了有关第二个补丁的一些详细信息。

使用Zerologon的攻击是既定的,主要是由于该漏洞的严重性、广泛的影响和对攻击者的好处。

Secura尚未发布武器化Zerologon攻击的概念验证代码,但该公司预计,在其报告今天在网上传播后,这些代码最终会浮出水面。

与此同时,该公司已经发布了一个Python脚本,这个脚本可以告诉管理员他们的域控制器是否已经正确打上了补丁。

更新于美国东部时间下午5点,补充说,不出所料,武器化的概念验证代码已经公开,这意味着该漏洞的攻击窗口现在已经打开。