黑客可以用价值7000美元的设备窃听移动电话

基于长期演进标准的移动语音呼叫的出现对世界各地数百万手机用户来说是一个福音。Volte是Voice over LTE的缩写,提供的容量是早期3G标准的三倍,因此产生的高清晰度音质比前几代有了巨大的改善。Volte还使用用于在互联网上发送数据的相同IP标准,因此它有能力与更广泛的设备一起工作。Volte做到了所有这些,同时还提供了前身蜂窝技术所没有的安全层。

现在,研究人员展示了一个弱点,允许资源有限的攻击者窃听电话。他们的技术名为Reverte,使用软件定义的无线电将运营商的基站传输到攻击者选择的手机上的信号拉取出来,只要攻击者连接到同一个手机发射塔(通常在几百米到几公里内),并知道电话号码。由于许多运营商实现VoLTE的方式存在错误,该攻击会将加密的加扰数据转换为未加密的声音。其结果是对越来越多的手机用户的隐私构成了威胁。费用:大约7000美元。

周三,来自鲁尔大学波鸿大学和纽约大学的研究人员在第29届USENIX安全研讨会上发表的一篇论文中写道:“数据机密性是LTE安全的核心目标之一,也是对我们通信基础设施信任的基本要求。”“我们引入了反叛攻击,使对手能够基于LTE协议的实现缺陷窃听和恢复加密的VoLTE通话。”

Volte在电话和基站之间传递呼叫数据时对其进行加密。然后,基站对业务进行解密,以便将其传递到蜂窝网络的任何电路交换部分。然后,另一端的基站将在呼叫传输到另一方时对其进行加密。

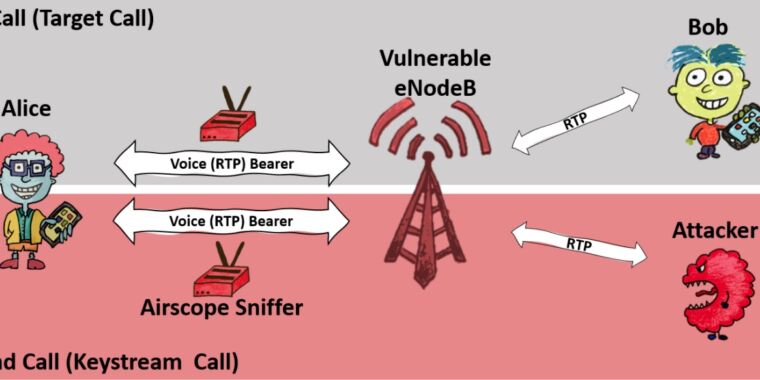

实现错误反抗利用是基站在连续呼叫时使用一些相同的密码材料来加密两个或更多呼叫的趋势。该攻击通过捕获目标呼叫的加密无线通信(研究人员将其称为目标或第一个呼叫)来抓住这一错误。当第一次呼叫结束时,攻击者迅速发起研究人员所称的密钥流呼叫,同时嗅探加密的流量,并记录未加密的声音,通常称为明文。

攻击包括两个主要阶段:记录阶段,其中对手记录受害者的目标呼叫,以及呼叫阶段,随后与受害者通话。对于第一阶段,对手必须能够嗅探下行方向的无线电层传输,这可以用价格低于1400美元的实惠硬件来实现[1]。此外,当对手了解到目标eNodeB的无线电配置时,她可以对记录的业务进行解码,直到加密数据(PDCP)。但是,我们的攻击者模型不需要拥有受害者的任何有效密钥材料。第二阶段需要一部商用现成(COTS)电话,并知道受害者的电话号码和他/她的当前位置(即无线蜂窝)。

然后,攻击者将第二次调用的加密流量和明文流量进行比较,以推断出用于加密该调用的加密位。一旦拥有了这个所谓的“密钥流”,攻击者就使用它来恢复目标呼叫的明文。

研究人员在一篇解释攻击的帖子中写道:“叛乱攻击利用了同一密钥流在一个无线电连接内的两个后续呼叫中的重用。”“这个弱点是由基站(ENodeB)的实现缺陷造成的。”

下图描述了涉及的步骤,下图视频显示了Reverte的实际行动:

起义有其局限性。专门研究密码学的约翰·霍普金斯大学(Johns Hopkins University)教授马特·格林(Matt Green)解释说,现实世界的限制-包括使用的特定编解码器、编码音频转码方式的反复无常,以及分组报头的压缩-可能会使获得呼叫的完整数字明文变得困难。没有明文,解密攻击就不会奏效。他还表示,密钥流呼叫必须在目标呼叫结束后约10秒内进行。

此外,可以解密的目标调用的数量取决于密钥流调用持续的时间。仅持续30秒的密钥流调用将仅提供足够的密钥流材料来恢复30秒的目标调用。当基站遵循LTE标准时,Reverte也不起作用,因为LTE标准规定不能重用密钥流。正如已经提到的,袭击者必须在与目标相同的手机发射塔的无线电范围内。

尽管存在这些限制,研究人员还是能够恢复他们窃听的89%的对话,这一成就表明,只要基站错误地实施LTE,Reverte在现实世界的设置中就是有效的。所需设备包括(1)连接到蜂窝网络并记录流量的商用现成电话,以及(2)商用的AirScope软件无线电,用于对LTE下行链路流量进行实时解码。

研究人员写道:“对手只需投资不到7000美元,就能创建一个具有相同功能的设置,并最终具有解密下行链路流量的能力。”“虽然我们的下行反抗已经可行,但更老练的对手可以通过扩展上行链路嗅探器来提高攻击效率,例如SanJole的WaveJudge5000,在那里我们可以利用相同的攻击载体,并同时访问两个方向。”

在初步测试中,研究人员发现,在德国随机选择的15个基站中,有12个重复使用了密钥流,使得所有通过它们传输的VoLTE呼叫都容易受到攻击。在向行业组织全球移动应用系统(Global System For Mobile Applications)报告了他们的发现后,重新测试发现,受影响的德国运营商已经修复了他们的基站。由于全球有120多家提供商和1200多种不同的设备类型支持VoLTE,要完全根除窃听弱点可能需要更多时间。

“然而,我们需要考虑全球范围内的大量供应商及其大规模部署,”研究人员写道。“因此,提高人们对这种脆弱性的认识至关重要。”

研究人员发布了一款Android应用程序,该应用程序将测试网络连接是否易受攻击。这款应用程序需要一个支持VoLTE并运行高通芯片组的根基设备。不幸的是,这些要求会让大多数人很难使用这款应用。