从不安全的Firebase数据库中发现1300多万条泄露的记录

2020-08-06 20:04:59

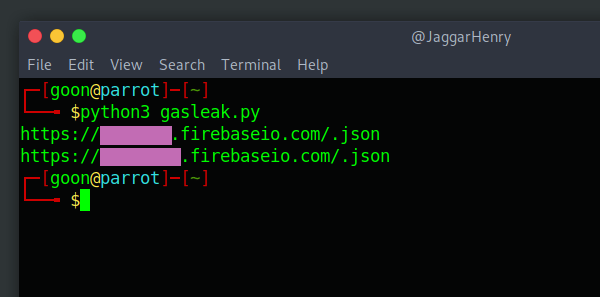

查找泄露的Firebase数据库并不是什么新鲜事。然而,尽管这个问题是众所周知的,但谷歌是否采取了进一步的行动来增加缓解,目前还不明显。为了正确看待这个问题的严重性,Goon Security进行了12小时的GasLeak行动,并分析了泄露的数据宝库。这项活动从450多个数据库中产生了1300多万条记录,包括电子邮件、密码、电话号码和私人消息。Goon Security正在与受影响的组织合作,以补救这些不安全的数据库实例。

GasLeak是一个非常简单的工具,它滥用了Firebase实时数据库的一个非常简单的功能。创建Firebase数据库时,系统会提示用户选择“锁定模式”或“测试模式”。“锁定模式”选项限制读写,而“测试模式”允许任何人读写。当公开允许读写时,显示红色警告消息。

当用户点击“解除”时,这个警告就会消失,似乎再也不会出现了。这意味着当开发人员完成测试并准备进入生产环境时,他们需要记住数据库处于“测试模式”。虽然这不是谷歌的错,但这给攻击者留下了利用开发者的巨大机会。

这意味着即使数据库对公众开放,您也需要强行使用文件名。

现在,GasLeak所要做的就是通过暴力强制子域名来滥用这一功能。Goon Security使用Alexa Top 100万生成的词汇表进行了12小时的活动。

发现了价值千兆字节的泄露数据库,以及数百万行泄露的凭据。下面概述了一些有趣的发现。

在这些数据库中的4个数据库的底部,似乎另一位研究人员也留下了他们的印记。