黑客泄露900多台企业VPN服务器的密码

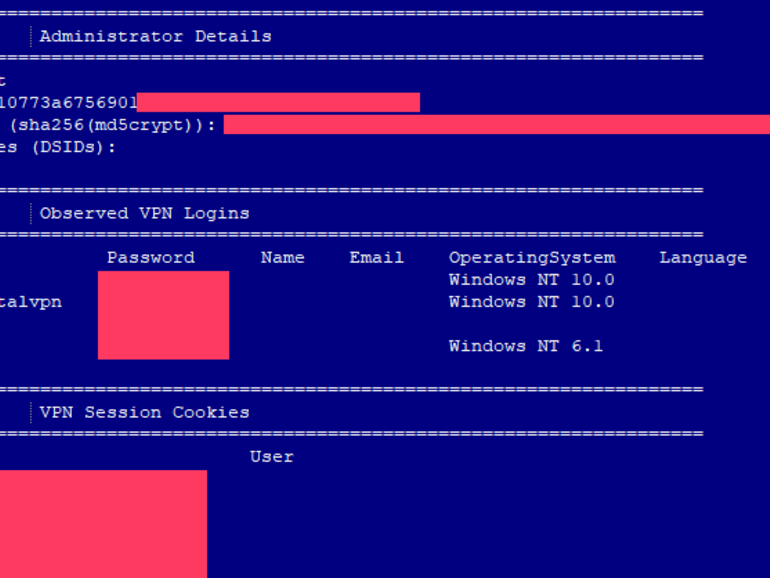

一名黑客今天公布了一份明文用户名和密码列表,以及900多台Pulse Secure VPN企业服务器的IP地址。

ZDNet在威胁情报公司Kela的帮助下获得了这份名单的副本,并向网络安全社区的多个来源核实了其真实性。

专门研究金融犯罪的威胁情报分析师Bank Security今天早些时候发现了这份名单,并与ZDNet分享了这份名单,他对名单及其内容进行了有趣的观察。

这位安全研究人员指出,列表中包括的所有Pulse secure VPN服务器都在运行易受CVE2019-11510漏洞攻击的固件版本。

银行安全部门认为,编制此列表的黑客扫描了整个InternetIPv4地址空间以获取Pulse Secure VPN服务器,利用CVE2019-11510漏洞获得系统访问权限,转储服务器详细信息(包括用户名和密码),然后将所有信息收集到一个中央存储库中。

根据列表(文件夹集合)中的时间戳,扫描的日期或列表的编制日期似乎在2020年6月24日至7月8日之间。

ZDnet还联系了Bad Packets,这是一家总部位于美国的威胁情报公司,自2019年8月CVE-2019年-11510漏洞公开以来,该公司一直在互联网上扫描易受攻击的Pulse Secure VPN服务器。

坏数据包联合创始人兼首席研究官今天告诉ZDnet,去年漏洞公开时,在该转储中发现的913个独特的IP地址中,有677个通过恶意数据包CTI扫描发现容易受到CVE-2019-11510的攻击。

从名单上看,这677家公司似乎没有打过补丁,因为“坏数据包”去年第一次扫描,以及黑客在2020年6月进行的扫描之后,这677家公司就没有打过补丁。

即使这些公司修补了他们的Pulse Secure服务器,他们也需要更改密码,以避免黑客滥用泄露的凭据接管设备,然后传播到他们的内部网络。

这一点非常重要,因为Pulse Secure VPN服务器通常被用作进入公司网络的访问网关,这样员工就可以通过互联网远程连接到内部应用程序。如果这些类型的设备被攻破,黑客可以很容易地进入公司的整个内部网络--这就是为什么APTS和勒索软件团伙过去会把这些系统作为攻击目标的原因。

更糟糕的是,这份名单已经在一个黑客论坛上分享,该论坛经常被多个勒索软件团伙访问。例如,Revil(Sodinokibi)、NetWalker、Lockbit、Avaddon、Makop和驱魔人勒索软件团伙在同一论坛上有帖子,并利用它招募成员(开发人员)和附属机构(客户)。

其中许多团伙利用Pulse Secure VPN服务器等网络边缘设备入侵公司网络,然后部署勒索软件负载并索要巨额赎金。

对于任何在过去一年中未能修补Pulse Secure VPN的公司来说,将此列表作为免费下载发布是字面上的DEFCON 1危险级别,因为此论坛上活跃的一些勒索软件团伙很可能会将此列表用于未来的攻击。

正如银行安全部门告诉ZDNet的那样,公司必须紧急修补他们的Pulse Secure VPN并更改密码。

*Pulse Secure VPN转储被宣传为1800个易受攻击的服务器列表,但我们的检查只发现了900个,因此我们使用了适当的文章标题,尽管本文中有第一张图片。