跨您的所有Cloudflare分区管理数以万计的IP

使用Cloudflare Access等服务建立和实施软件控制的零信任边界,Web上的身份验证已稳步转移到应用层。但是,仍有几个重要的用例可以通过源IP地址、自治系统编号(ASN)或国家/地区限制网络级别的访问。例如,一些企业被禁止与某些国家的客户做生意,而另一些企业则维护着之前攻击过它们的问题IP的黑名单。

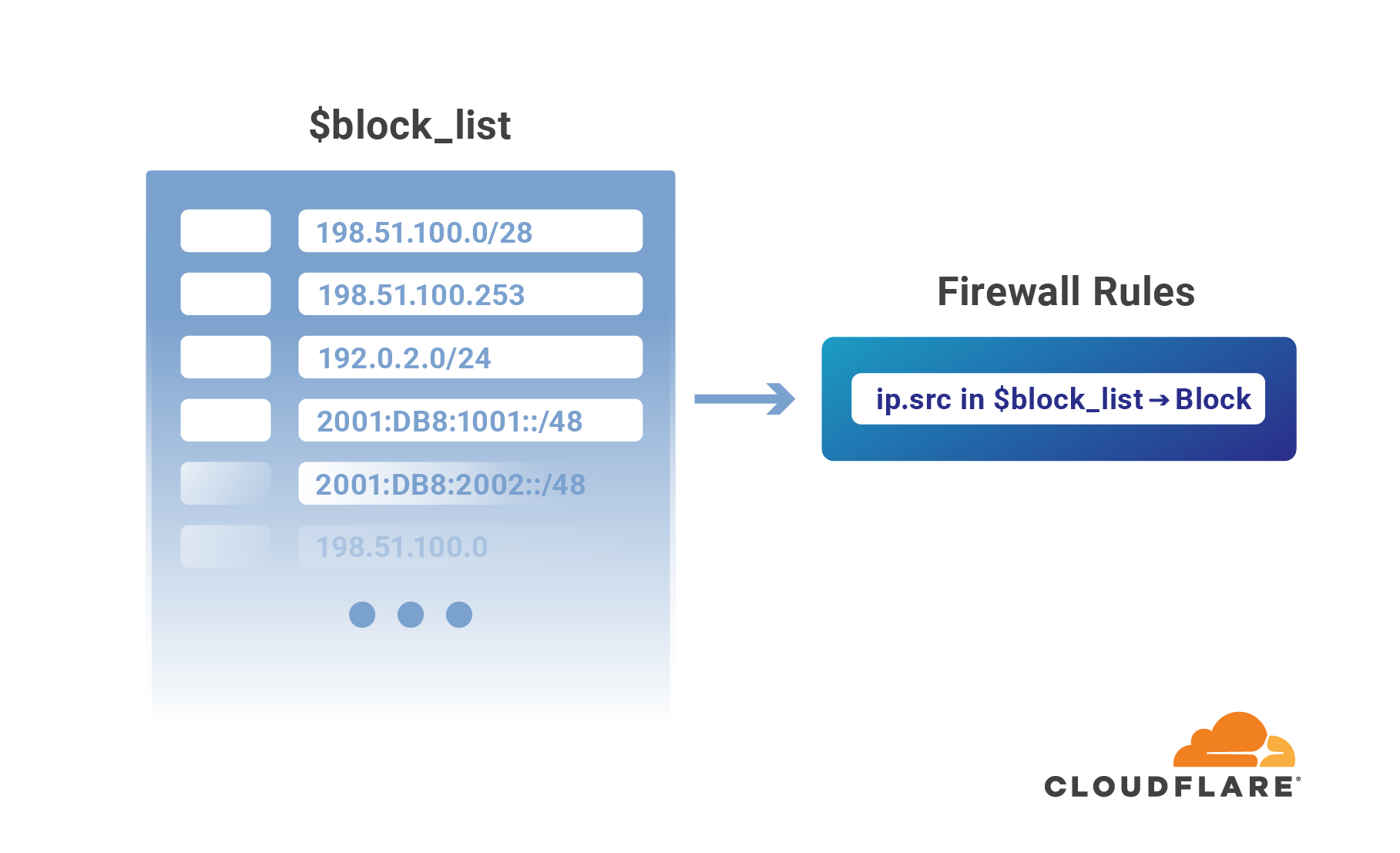

使用设备(硬件或虚拟化)在集中式阻塞点实施这些网络限制会增加不可接受的延迟和复杂性,但对Cloudflare边缘的单个IP执行此操作非常简单。今天,我们通过将数万个IP分组到称为IP列表的数据结构中,使您可以同样轻松地管理所有区域中的数万个IP。列表可以与元数据一起存储在Cloudflare边缘,在几秒钟内复制到我们在200多个城市的数据中心,并用作我们强大、富有表现力的防火墙规则引擎的一部分,以对传入的请求采取行动。

以前,这类基于网络的安全控制是使用IP访问或区域锁定规则配置的。这两种工具都有许多缺点,我们通过引入IP列表消除了这些缺点,包括:

我们的传统IP访问规则允许使用有限数量的IP前缀长度:IPv4的IP前缀长度为/16和/24;IPv6的IP前缀长度为/32、/48和/64。这些限制通常会导致用户创建远远超过需要的规则,例如,如果要阻止/20 IPv4网络,则必须创建16个单独的/24条目。

对于IP列表,我们完全取消了这一限制,允许用户创建任何前缀长度的列表:IPv4的前缀长度为/2到/32,IPv6的前缀长度为/4到/64。列表可以包含IPv4和IPv6网络以及单个IP地址。

目前使用IP访问规则的最大限制因素可能是在评估防火墙规则之前对其进行评估。您可以根据源IP地址、国家/地区或ASN选择阻止或质询请求,也可以允许请求绕过所有后续的L7缓解措施:DDoS、防火墙规则、区域锁定、用户代理、浏览器完整性检查、防盗链保护、IP信誉(包括“受到攻击”模式)、速率限制和托管规则。

例如,使用IP列表,您可以将对源IP地址的检查与僵尸程序管理分数、HTTP请求头的内容或防火墙规则引擎支持的任何其他过滤条件相结合,以实现更复杂的逻辑。

下面是一个规则,它阻止对bot分数低于30的/login的请求,除非它来自Pingdom的探测服务器,Pingdom是一个外部监控解决方案。

区域锁定规则是在区域级别专门定义的,不能跨区域重复使用,因此,如果您想要仅允许同一一百个区域使用一组特定的IP,则必须在每个区域中重新创建规则和IP。

IP列表存储在帐户级别,而不是区域级别,因此可以在多个区域的防火墙规则中引用和更新相同的列表。我们还在努力让您创建帐户范围的防火墙规则,这将进一步简化您的安全配置。

IP访问和区域锁定规则必须一次创建一个,而IP列表可以通过使用CSV文件(或粘贴多行,如下所示)的UI或API批量上传。单独的项目有时间戳,并且可以与组本身一起提供描述。

在下面的剪辑中,Pingdom的IPv4列表的内容被复制到剪贴板,然后粘贴到列表UI中。系统将自动创建多行,如图所示:

由于IP列表在防火墙规则中使用,因此用户可以利用目前可用的所有操作,以及我们将来添加的操作。在接下来的几个月里,我们计划将防火墙→工具下的所有功能迁移到防火墙规则中,包括速率限制,这将需要添加自定义响应操作。此操作允许用户指定到达眼球的特定状态代码、内容类型和有效负载,然后可用于IP列表。

我们希望尽快将IP列表送到您手中,但我们仍在努力增加更多功能。如果你对我们下面的想法有什么想法,或者有其他建议,请在这篇博客文章的末尾发表评论-我们很想听听什么会让清单对你更有用!

截至今天,每个帐户可以创建一(1)个IP列表,总共包含1,000个条目。在不久的将来,我们计划增加可以创建的列表数量和条目总数。

如果您现在有多个(或更大)列表的特定使用案例,请联系您的客户成功经理或提交支持票证。

列表在创建过程中被分配一个类型,第一个可用的类型是IP列表。我们计划添加国家/地区和ASN列表,并正在监控反馈,看看哪些其他类型可能有用。

我们已经听到来自测试版测试员的一些请求,他们有兴趣在某个特定的时间段(例如,从添加到列表的24小时后)使单个列表条目过期。如果您对此感兴趣,请与您的用例一起告诉我们。

除了您自己创建和管理的列表外,我们还计划管理您可以订阅并在您的规则中使用的列表。我们最初的想法是让从27M属性收集的情报浮出水面,通过Cloudflare边缘反向代理流量,例如,为您配备已知开放代理的IP列表,以便可以区别对待来自这些代理的请求。

除了智能列表之外,为了您的方便,我们还计划创建其他托管列表-但需要您的帮助来识别哪些是托管列表。您是否需要手动输入IP列表?我们想了解一下这些作为Cloudflare托管列表候选对象的信息。测试版测试人员提供的一些示例包括第三方性能监控工具,这些工具永远不应该应用安全强制措施。

您今天是否正在为您想要订阅并已在Cloudflare中自动更新的第三方列表付费?在下面的评论中让我们知道。

现在,所有Cloudflare帐户都提供IP列表。我们很高兴让您开始使用它们,并期待您的反馈。

CloudFlare Access CloudFlare网络产品新闻