推特黑客事件-发生了什么?

我不想写这方面的文章,但我看到很多人把细节搞错了--包括我自己--因为很多猜测。我将对具体发生的事情给出一个简短的时间表。在山区时间下午3:30左右,当几个人向2600 Facebook组提交截图时,我开始听说黑客攻击的消息。

有些人可能不知道,但自从阿德里安去世后,在他父亲马里奥的允许和祝福下,我控制了阿德里安的大部分在线账户。我检查了一下阿德里安·拉莫(Adrian Lamo)的旧Twitter账户@6是否在这次攻击中被攻破。果然,我的Twitter应用程序显示我“由于一个错误”被注销了。

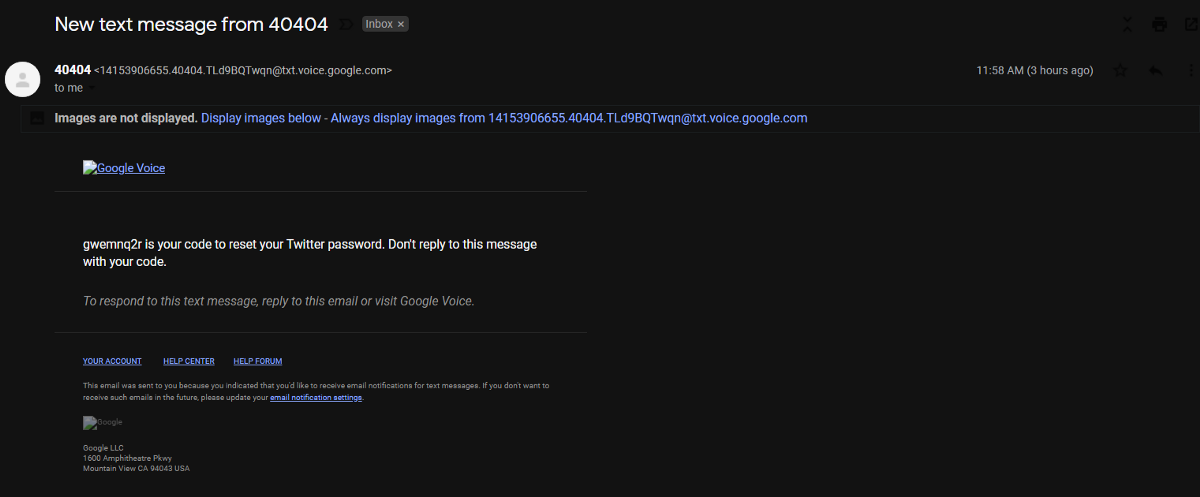

我登录了阿德里安·拉莫(Adrian Lamo)的一个电子邮件账户,这个账户恰好也是他的谷歌语音号码所关联的,果然有一条密码重置通知通过短信发送到了他的谷歌语音号码:

正如前面提到的,帐户@6开启了Google Authenticator,而SMS 2FA则明确关闭,但是Adrian的Google语音电话号码仍然与该帐户本身绑定在一起。很多人把这次通过短信重置密码误解为2FA代码,而不是密码重置代码,这是不同的,或者我是在暗示短信是如何进行攻击的。我只是提供我当时知道的信息。具有讽刺意味的是,我最终通过短信恢复了账户,因为电话号码仍然是攻击者留在账户上的。当我登录时,我收到以下通知:

事实证明,我所指的“BTC骗局”是无关的,因为它相信-至少本文作者认为-有两个或更多的攻击者,或者可能是一群相互认识的攻击者。无论如何,@6在其他几个备受瞩目的账号开始发布BTC骗局的推文前几个小时就被攻破了,@6从未发布过其他许多人见过的同一条推文。据了解和相信,一位名为@Shinsi的推特用户(他的账号现已被暂停)在发布推特内部管理门户的截图后声称对入侵@6负责,并告诉用户“观看@6”。当我意识到袭击者可能不是同一个人,但袭击本身可能是同一个人时,我发了这条推文:

正如我们现在从Twitter和其他各种来源了解到的那样,攻击者通过社交工程从Twitter员工那里获得了Twitter管理面板的访问权限,然后利用该访问权限攻破了这些账户。但是为什么我会收到一条关于密码被重置的短信呢?这就是了解访问该门户可以做什么和不能做什么的地方。看来,拥有Twitter管理员访问权限本身并不允许你单方面入侵任何你想要的账户。它确实为Twitter员工提供了一些工具,帮助他们合法地认为自己的Twitter账户被锁在门外的人。在帐户上的信息更新之后,帐户本身仍然必须经过常规的密码重置流程,以便重置帐户上的密码。攻击者能够使用门户访问来更新帐户文件中的电子邮件地址,撤销任何2FA设置,然后进行密码重置以获得对帐户的访问权限。这对他们有好处,因为当Twitter员工更新文件中的电子邮件地址时,它不会向帐户的所有者发送通知,所以在电子邮件地址更新后,一封关于2FA被撤销的电子邮件将发送到新的电子邮件地址,然后当他们执行密码重置时,它也会发送到新的电子邮件地址,表面上从来不会提醒帐户的真正所有者发生了任何事情,因为所有通知都会发送到新的电子邮件地址,除非帐户有电话号码-除非帐户有电话号码。在这种情况下,攻击者更新了电子邮件地址并删除了2FA,但是PW重置代码既进入了攻击者的电子邮件地址,也进入了通过SMS存档的电话号码,因为2FA已被撤销。根据威廉·特顿(William Turton)的这条推文,有坊间证据表明,一切都是这样发生的:

这条推文本身没有解释2FA是如何被规避的,但我们可以假设Twitter的管理工具可以撤销2FA,因为在Twitter说“在内部,我们已经采取了重大措施,在我们的调查进行期间限制对内部系统和工具的访问”一小时后。随着我们的调查继续进行,还会有更多的最新消息。“。我收到了以下信息:

起初我以为攻击者再次控制了账号,但是我刚刚创建的全新密码管理器生成的密码仍然可以让我登录,但我收到的是:

然而,很明显,Twitter的工具允许员工在没有用户操作的情况下撤销账户上的2FA设置,所以我们可以假设攻击者在将文件中的电子邮件更新为自己的电子邮件以绕过2FA后也执行了同样的操作。也就是说,我们知道Twitter(而不是攻击者)合法地撤销了2FA,并锁定了受影响的账户,就像上面几名记者发生的同样经历一样。贾纳斯·罗斯(Janus Rose)的一篇副文章写道:

昨晚,在看到Twitter遭遇史无前例的入侵的新闻后,我做了任何有安全意识的人在发生重大网络安全事件后都会做的事情:我更改了密码。

但是,和许多其他积极主动的人一样,其中包括无数的记者,采取这种教科书上的预防措施导致我的Twitter账户完全被锁在门外,没有关于何时恢复访问的时间表。

在这两个案例中,我们还收到电子邮件通知我们,我们的账户已经禁用了双因素身份验证-想必是Twitter,它已经宣布要禁用大量账户的功能,包括那些没有受到入侵影响的账户。

我希望这能澄清实际授予的访问权限,密码重置流程仍然需要访问Twitter帐户的事实,以及入侵是如何发生的。T1;DR IS攻击者将1)改变文件上电子邮件地址2)通过Twitter管理工具撤销2FA,以及3)执行密码重置,作为流程的一部分,如果2FA被关闭,则将重置代码发送到文件上的电子邮件地址和与帐户相关联的任何电话号码,攻击者在进行重置之前关闭了2FA。