此设备可防止Alexa和其他语音助理窥探您

随着亚马逊Alexa和其他语音助手越来越受欢迎,这些助手侵犯用户隐私的方式也越来越多。例如,黑客使用激光秘密打开连接的车门并启动汽车,恶意助手应用程序窃听和网络钓鱼密码,以及由提供商员工秘密定期监控或被传唤用于刑事审判的讨论。现在,研究人员已经开发出一种设备,有一天可能会允许用户通过警告来收回他们的隐私,当这些设备错误地或故意地窥探附近的人时。

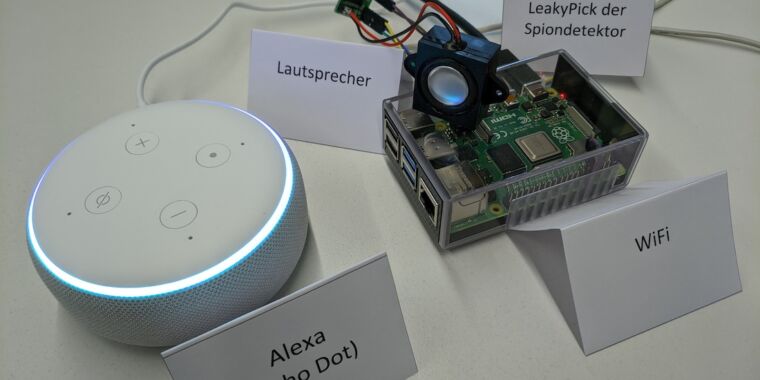

LeakyPick被放置在家庭或办公室的各个房间中,以检测是否存在将附近的音频流式传输到互联网的设备。通过定期发出声音并监控随后的网络流量(可以配置为在用户离开时发送声音),这款售价约40美元的原型检测音频传输的准确率达到94%。该设备监控网络流量,并在识别的设备流式传输环境声音时发出警报。

LeakPick还测试设备的唤醒字误报,即错误激活助手的字。到目前为止,研究人员已经发现89个单词出人意料地导致Alexa将音频流传输到亚马逊。两周前,另一个研究小组发布了1000多个单词或短语,这些单词或短语会产生错误的触发,导致设备将音频发送到云端。

设计该设备的研究人员之一艾哈迈德-雷扎·萨德吉(Ahmad-Reza Sadeghi)在一封电子邮件中表示,对于许多注重隐私的消费者来说,尽管智能设备有望通过技术来增强家庭自动化和物理安全,但家中散落着带麦克风的联网语音助手是一个令人担忧的前景。";LeakyPick设备识别意外录制音频并将其发送到Internet的智能家居设备,并就此向用户发出警告。";

声控设备通常使用本地语音识别来检测唤醒单词,为了可用性,这些设备通常被编程为接受发音相似的单词。当附近的话语类似于唤醒单词时,助手会将音频发送到具有更全面的语音识别功能的服务器。除了这些不经意的传输,助理还容易受到黑客的攻击,这些黑客故意触发唤醒词,向攻击者发送音频或执行其他危及安全的任务。

在本月初发表的一篇论文中,萨德吉和来自达姆施塔特大学(Darmstadt University)、巴黎萨克雷大学(University Of Paris Saclay)和北卡罗来纳州立大学(North Carolina State University)的其他研究人员写道:

本文的目标是为普通用户设计一种方法,以可靠地识别以下物联网设备:1)配备麦克风,2)在用户不知情的情况下将录制的音频从用户家中发送到外部服务。如果LeakyPick可以识别哪些网络数据包包含录音,那么它就可以通知用户哪些设备正在向云中发送音频,因为可以通过硬件网络地址来识别网络数据包的来源。这提供了一种识别音频到云的无意传输以及上述攻击的方法,在上述攻击中,攻击者试图通过将音频注入设备的环境来调用特定操作。

要实现这一切,研究人员需要克服两个挑战。首先,大多数助理流量都是加密的。这将阻止LeakyPick检查数据包有效负载以检测音频编解码器或音频数据的其他标志。其次,随着新的、以前从未见过的语音助手不断出现,LeakyPick还必须检测来自设备的音频流,而不需要对每台设备进行事先培训。以前的方法,包括一种名为HomeSnitch的方法,需要对每种设备型号进行高级培训。

为了清除障碍,LeakyPick定期在房间内传输音频,并监控连接设备产生的网络流量。通过临时将音频探测与随后观察到的网络流量特征相关联,LeakyPick枚举了可能传输音频的连接设备。该设备识别可能的音频传输的一种方式是通过查找突然传出的流量突发。声控设备通常在不活动时发送有限数量的数据。突如其来的浪涌通常表示设备已被激活,并且正在通过Internet发送音频。

单独使用脉冲串很容易出现误报。为了剔除它们,LeakyPick采用了一种基于独立双样本t-test的统计方法,来比较设备在空闲和响应音频探测时的网络流量特征。这种方法还有一个额外的好处,那就是可以在研究人员从未分析过的设备上工作。该方法还允许LeakyPick不仅适用于使用唤醒词的语音助理,还适用于安全摄像头和其他无需唤醒词传输音频的物联网设备。

在更高的层面上,LeakyPick通过定期将音频传输到房间并监控来自设备的后续网络流量来克服研究挑战。如图2所示,LeakyPick的主要组件是一个向其附近发射音频探头的探测设备。通过在时间上将这些音频探测与观察到的后续网络流量的特征相关联,LeakyPick通过发送录音来识别可能对音频探测作出反应的设备。

LeakyPick使用两个关键概念识别包含录音的网络流。首先,它在音频探测之后查找流量突发。我们的观察是,声控设备通常不会发送太多数据,除非它们处于活动状态。例如,我们的分析显示,空闲时,启用Alexa的设备每20秒定期发送一次小数据突发,每300秒发送一次中突发,每10小时发送一次大突发。我们进一步发现,当它被音频刺激激活时,由此产生的音频传输突发具有明显的特征。但是,单独使用流量突发会导致较高的误报率。

其次,LeakyPick使用统计探测。从概念上讲,它首先记录每个被监控设备的空闲流量的基线测量。然后,它使用独立的双样本t检验来比较设备空闲时的网络流量特征和设备在音频探测之后通信时的流量特征。这种统计方法的好处是本质上是设备不可知的。正如我们在第5节中所展示的,这种统计方法的性能与机器学习方法一样好,但不受设备先验知识的限制。因此,在没有针对特定设备类型可用的预训练模型的情况下,它的性能优于机器学习方法。

最后,LeakyPick既适用于使用唤醒字的设备,也适用于不使用唤醒字的设备。对于不使用唤醒字的安全摄像头等设备,LeakyPick不需要执行任何特殊操作。传输任何音频都会触发音频传输。为了处理使用唤醒单词或声音的设备,例如语音助手、对玻璃破碎或狗吠做出反应的安全系统,LeakyPick被配置为在其探测器前面添加已知的唤醒单词和噪音(例如,";Alexa&34;,";嘿Google&34;)。它还可以用于模糊测试唤醒字词,以识别将无意中传输音频记录的字词。

到目前为止,LeakyPick-因其使命是捡起联网设备的音频泄漏而得名-已经发现了89个非唤醒单词,这些单词可能会触发Alexa向亚马逊发送音频。随着更多的使用,LeakyPick可能会在Alexa和其他语音助手中找到更多的单词。研究人员已经在谷歌主页中发现了几个误报。这89个字出现在上述链接文件的第13页。

除了检测无意中的音频传输,该设备还可以发现几乎任何语音助手的激活,包括那些恶意的激活。去年的一次攻击显示,当设备连接到智能家居时,通过向Alexa、谷歌家庭(Google Home)和苹果Siri设备照射激光,这些设备会打开门锁并启动汽车。Sadeghi说LeakyPick很容易检测到这样的黑客攻击。

原型硬件包括通过以太网连接到本地网络的Raspberry PI 3B。它还通过耳机插孔连接到PAM8403放大板,而PAM8403放大板又连接到一个通用的3W扬声器。该设备使用TP-LINK TL-WN722N USB Wi-Fi加密狗捕获网络流量,该加密狗使用hostapd和dnsmasq作为DHCP服务器创建无线接入点。然后,附近的所有无线物联网设备都将连接到该接入点。

为了让LeakyPick接入互联网,研究人员激活了以太网(连接到网络网关)和无线网络接口之间的数据包转发。研究人员用Python编写了LeakyPick。他们使用tcpdump录制数据包,并使用谷歌的文本到语音转换引擎来生成探测设备播放的音频。

随着附近音频流式传输设备的使用越来越多,以及它们可能失败或被黑客攻击的方式越来越多,很高兴看到研究提出了一种简单、低成本的方法来抵御泄密。在像LeakyPick这样的设备出现之前-即使在那之后-人们也应该仔细质疑语音助手的好处是否值得冒险。当助手在场时,用户应将其关闭或拔下,除非他们正在使用中。