ANOM加密应用分析

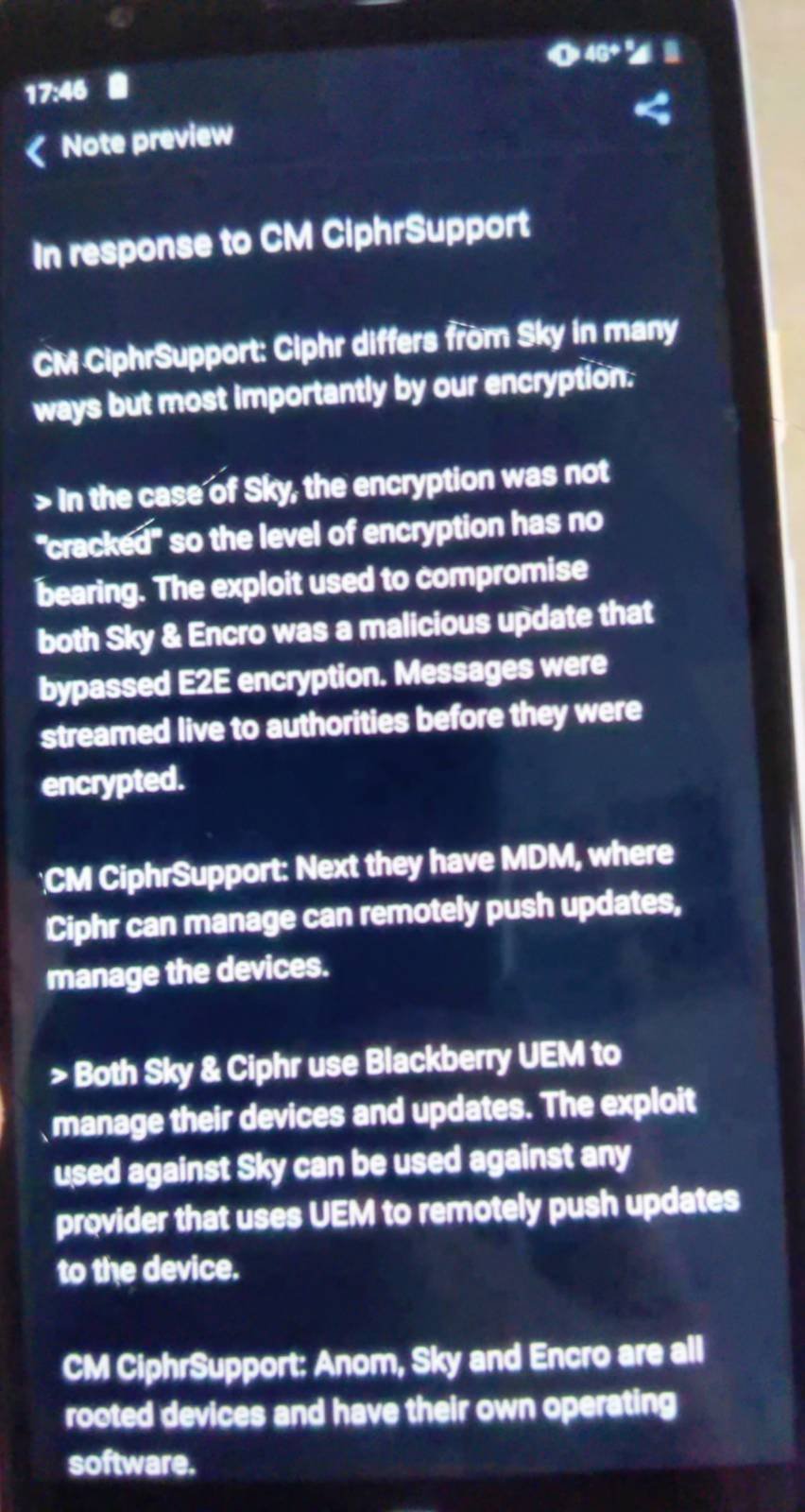

我在收到消息后的CIPHR和ANOM之间进行了比较了,这是它的介绍,而Ciphr能够被渗透(这不是真的),所以我决定做一些自己的测试。

刻意让我们从ANOM所作的一些陈述开始一些答案:

- 是CIPHR确实使用UEM,但是,由于BlackBerry,因为通过远程推动到移动设备的每次更新都需要通过CIPHR设置为自己的基础架构的加密密钥来单独签名,因此它们是不正确的。只有Ciphr可以访问这些键

- 一个设备与它自己的一组源自CIPHR的键单独签名,并通过BlackBerry UEM与Samsung Knox安全系统一起运送。甚至BlackBerry甚至不能通过CIPHR在CIphR手机上运行的应用程序的此符号密钥可以推送更新。 CIPHR手机还锁定了定制策略,以防止它们在没有CIPHR先前授权的情况下做某事。这是一个企业军用级加密设置。

- 正确的CIPHR确实使用具有特殊企业级加密和网络的特殊企业级加密和自定义,以及他们的手机,也包括硬化,使其成为世界上最安全的手机之一。由CIPH实现的自定义组策略还防止访问BlackBerry UEM服务器以外的任何内容,该隧道通过安全和加密的军方加密连接到Ciphs Offshore代理服务器。更新只能由Ciphr授权,使其成为世界上最安全且锁定的硬化手机之一。所有应用程序必须有CIPHR&amp的授权;他们的企业级策略级别设置用Ciphr Access键修改以访问BlackBerry Uem防火墙和amp之外的任何内容; CIPHR加密的离岸服务器。即使BlackBerry Uem以某种方式妥协,由于BlackBerry无法使用Ciphr加密密钥来签名,那么仍然无法强迫对任何CIPHR设备的损害更新。

- anom关于rooting的该陈述是不正确的,根源需要在任何像素设备或Android设备上安装自定义Android操作系统,除非它已由手机制造商专门签名。 ANOM通过简单地解锁Android引导加载程序,最初rootion rootive rooted,该装载机能够安全地安装文件完整性,然后安装了自己的自定义Android操作系统,然后用自己的密钥再次锁定引导加载程序,就像我们拥有自己的签名密钥一样使用黑莓UEM,ANOM有自己的操作系统键。根据我的测试,遗憾的是,遗憾的是,在它的设计和更新中有许多更明显的缺陷,比常规股票和谐缺陷,如果要进入错误的手,那么没有提到它没有自定义群体策略或内置防火墙以停止Android操作系统操作系统远程访问Google。实际上,在所有电信连接的视觉显示上,我很担心会看到与5只眼政政府(澳大利亚,美国,加拿大,英国,彼此共享信息)和制造事项更糟糕,他们与实际代理服务器等直接连接,让我能够使用193.27.15.41的IP定位其远程离岸罗马尼亚服务器:

- 原因是州是错误的,因为他们的Android操作系统目的是为隐私和安全构建的。即使是VPN或防火墙,也不会删除或阻止一些Google服务。

- ANOM使用的设置使Google能够以直接方式以直接方式远程监控其设备并通过互联网的安全保护。我在专业测试的ANOM设备实际上与相当有关的Google服务器持续接触。以下IP的216.58.200.99& 142.250.70.196据南威尔士州新南威尔士州纽威,澳大利亚和加利福尼亚州的谷歌服务器

- ANOM有一个设置更容易攻击的设置,因为他们甚至没有使用安全的VPN或防火墙来保护他们的应用程序,这意味着想象一下你与像前情人这样的人见面,你的伴侣可能不赞成(非常喜欢VPN的情况保护您免受外部实体,查看您使用的网站或消息传递系统的内容)您将在酒店房间的界定内完成封闭的门。

- Anom的设置想象着与您的伴侣没有批准的特定前爱好者在完全公共视线上举行会议,没有保障措施。可能正在寻求在移动电信网络上寻求发现ANOM用户的窃听者。当ANOM在没有ANOM应用程序的情况下,甚至在其设备上打开到以下IP地址99.83.192.129时,ANOM很容易播放这些信息。它导致ANOM.IO,然后在使用他们的服务时,以下IP泄漏不断泄露使用应用程序时的数据包:

99.83.192.129 - Anom.io - 这是如此显示,甚至在计算器内开放应用程序

13.248.215.128 - 扬声器路由器(用于最有可能对Talkie Talk功能) - VoicepingApp.com

- 如果出于某种特定原因,更新服务器是以某种方式违反和恶意代码上传,它仍然不会使其成为CIPHR设备,因为更新/应用程序需要用CIPHR键签名,甚至可以由BlackBerry UEM发送加密服务器。

- 天空ECC只能从内部渗透到内部,他们将当局访问当局签名的认证键,使当局能够访问天空系统并找到他们的服务器并推动恶意更新,而没有天空开发人员知道直到如此由于在内部工作的流氓员工,它在没有知识的情况下与证书正式签署。

- 根据ANOM他们的发言“如果我们的更新服务器被劫持,因为enro和Sky是攻击者将无法在设备上安装恶意代码。对于使用BlackBerry Uem管理的消费者级操作系统“的提供者,不能说同样的不正确。

- CIPHR与自定义的企业级工作策略一起运行BlackBerry Uem VPN和他们自己的安全加密的离岸服务器,限制了企业安全和安全性的设备功能。事实上,与遗憾的是,当他们的服务器渗透到绕过黑莓UEM完全绕过时,可以很容易地说,对于甚至使用VPN的ANOM来保护任何人实际使用ANOM,可以轻松地说。如果您知道使用ANOM的人,您可以很容易地能够在正常电信网络上识别所有用户,而无需解密他们的任何通信,您无法简单地与CIPHR执行,更不用说特定的个人实际上是使用CIPHR电话,真正的匿名,

-anom已纳入许多来自已有的应用程序,例如语音应用程序,含义您还必须依赖语音ping应用程序来保护您的加密通信,这些通信适用于其对讲机功能,该应用程序和ANOM之间存在很多相似之处,如果隐私和匿名是您的1个目标,似乎担心任何人的东西。使用ANOM,我能够找到所有代理服务器,包括其主服务器,简单地缓解,所有内容都在5只眼内运行。关于Anom唯一擅长的擅长在不呈现事实的情况下传播错误信息。

- 用于沟通的Wire Messenger(像Wickr这样的免费应用)(他们的总部位于美国)

- 当他们推动更新时,Jenkins为他们的构建(您依靠ANOM,以确保您的通信在无法从窃听时保护自己的服务器)。

- 现在,如果ANOM对安全和安全性如此认真,我会解决他们的整个设置,这似乎与运行WICKR的正常的Android手机一样糟糕。如果当局是访问193.27.15.41的Anom的服务器,这是一个可能说明他们认为他们认为隐私的第三个世界国家,但随着旧的谚语“狗屎,金钱谈判”,他们可以很容易地渗透他们的离岸罗马尼亚服务器并安装他们没有ANOM知识的那些服务器上的特殊硬件设备。

当局可以完全渗透每个用户的设备以及他们的运营以及更糟糕的所有权限都有能力解密和拦截它们的信息,就像enrochat发生的那样。 。 ANOM指出他们拥有基础架构,但这不能从真相中进一步脱离其他实体的服务器,这意味着他们没有完全控制他们的服务器。他们可以渗透ANOM的另一种方式是通过获得最有可能建立定制的Android操作系统的FieldX.IO,因为该公司由法国的个人拥有,获得权证并不困难。

- 要完成我的测试,我实际上确实对Ciphr和我能够看到的唯一的服务器进行了同样的测试,我是BlackBerry Uem加密的VPN,更多或更少。 这是完全合法的,并且到任何外部实体监控,他们甚至无法讲述您的通信设备是否适用于CIphR或其他企业相关目的。 - ANOM还指出他们的公司在巴拿马,可能是这种情况,但他们的服务器不在巴拿马州,他们独自拥有它们,这意味着任何合理的权威都可以相对容易地访问他们的服务器。 如果您重视您的隐私和amp,请远离ANOM; 安全,他们受到损害,骗子和您的数据通过美国运行 - 通过了执法和其他实体