使用覆盆子pi到奶奶

在阅读这篇文章时,请记住,我正在对抗自己的家庭网络。这些类型的活动应该限于您拥有的网络或有权在家里或遥控器中探讨。这篇文章以良好的乐趣写成,但请记住,我有许可在家中允许在这里概述的安全测试 - 就像尝试类似的练习之前

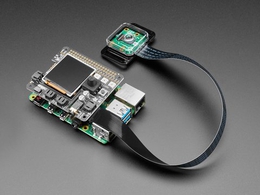

在建立覆盆子PI“攻击箱”后,当然我想踢车轮并在我被称为我的下一个红色团队运作之前把它带走。

我可以做正常的事情,并ping我们的首席执行官斯宾塞汤普森,并对我们的网站进行基本的网页普及试验。但我们的网站非常有限,并没有提供很多“肉”以后。此外,我已经完成了大约一百万这些所以我想尝试一些新的东西。

作为红色的团队者意味着创造性的一部分。在盒子外面思考。想法,想法,想法......

我懂了!随着世界关闭,每个人都在家里工作,如果我将覆盆子PI插入我的家庭网络,看看我是否可以在我的惯例设备上脚跟!他们一直在和我们在一起帮助我8个月的大儿子照顾詹姆斯。已接受的挑战。

对于我家中的工作(WFH)安全测试,我的目标是以下内容:

假设网络违规情景。我将把覆盆子pi连接到我家的访客wifi网络,并用作我的起点。

我将使用raspberry pi攻击箱来推动操作。 这将是我的攻击机。 网络中的所有IP地址都在范围和公平游戏中。 这是一个小型家庭网络,所以我需要一切,我可以掌握一下。 如果我降落在设备上,我只能获得入境验证,不会采取额外的步骤。 这是为了维持我家的生态系统。 我的实际客人可以采取这些步骤或承包商或窃贼可以将设备插入我的路由器,电视或其他能力的设备,以模仿这种类型的初始立足点。 所有非常合理,现实的情景。 供参考,我在这里“Live-Blogging”的步骤,所以我不知道这篇文章如何结果。所以在这里! 随着游戏规则集,现在是时候思考我要做的事情了。 让我们勾勒出一般计划: prodding:向一些我找到的一些有趣的IP地址发送一些更具侵略性的数据包。

攻击:看看我是否可以利用任何找到的信息,以便在任何其他设备上获得初始立足点。

高级:如果我正在挣扎,请看看我是否可以向房子里的某人发送网络钓鱼电子邮件并获得链接键以打开访问权限。或者也许我可以尝试一些中间人的攻击,如果我获得了足够的信息。

我将通过这项练习来控制两台计算机:我的麦克斯(写这篇文章)和我的manjaro raspberry pi(做评估)。

是时候开始了。我有一天的工作,这样这项任务可能需要几天时间。

请记住如何在我的攻击框中拥有一个工具箱/目录,我有我常用的工具的本地安装?这就是我在不驾驶来自运营商的命令时工作的地方。

弹出开放的运算符,让我们从内置ARP扫描开始对我的本地代理(在PI上),看看现在在线:

少数在线设备。我认识到我的Mac,我可以是我的appleTV(娱乐室,顺便说一下,我命名这个东西吗?)以及什么是我的路由器(RT-AC3100-3888)。

运行员的运行命令为您提供了一个明显的优势:解析。所有输出都会自动解析妥协(IOC)指标,例如主机名,文件路径,SSH命令 - 或在上面的示例中 - IP地址。这个信息被保存到代理人身上,所以我不需要在我走的手边拿笔记。

IP地址有助于记录。如果它们是动态(更改)或静态在我的网络上,则不确定,所以我可能必须在稍后重新运行以仔细检查。

在每个IP地址之后,我可以看到每个设备的MAC地址。另一件事要掖好了。

因为192.168.1.1看起来像路由器,让我们看看我是否可以在Web界面上获取:

没有骰子。但这是有道理的。我在访客WiFi网络上,无法访问网络接口/ GUI。

嗯,除了我的第一次扫描时,没有人,但我连接到网络,所以我会在这里暂停。

亚历克斯,刘易斯和我正在谈论能够完成长跑“任务”,其中运算符可以将标签保留在ARP扫描结果的内容上,并在检测到更改后自动继续下一步。

詹姆斯提醒我在厨房里制作的咖啡,所以我知道新设备在网上开始前的时间问题。让我们检查:

并不是因为我预计有人试图在家中毒害我,但我是因为他们是“独特的”标识符而捏造的MAC地址。

让我们为当地网络嗅探并在这些新设备上写一个新的TTP。这将有助于确定每个设备类型。我将抛出标志-PN和-SV在NMAP扫描上,以绕过任何Ping偏转保护路由器可能会对我的请求施加并确定任何发现的端口的服务版本。

服务版本很有用,因为它们可以通过已知的CVE交叉引用,以便快速利用发现。

好的,现在我已经到了某个地方。大概是手表和iPad,不给我有关扫描的任何反馈。我今天感到懒惰,所以我现在将这些目前陪伴,如果我以后挣扎,也许会回来。让我们专注于(通过逻辑扣除)笔记本电脑,并在一些有趣的开放端口上深入了解。

打开正常终端(记住,操作员不是投掷框架,当前无法处理交互式提示的反向shell)我将尝试将SSH直接进入带有端口22宽开放的设备。

在所有3个案例中,初始根密码尝试是禁止。将两个计算机设置为允许两个连接尝试然后关闭连接,最后一个(192.168.1.80)允许三个。也许我可以蛮力凭证?回到运营商。

请注意,我正在调用内置的nmap(lua)脚本来尝试常见的ssh密码组合。 拍摄,我的妻子只是抓住了詹姆斯的物理治疗会议。 我倒在了一个红色的队员。 没关系,这个扫描可能需要几分钟,所以我会在队友回来时重新填写咖啡并重新组合。 扫描结果和詹姆斯都回来了。 但是,所有三个扫描结果都倒空了。 唔。 我可能累积了足够的数据来进入该操作的攻击阶段。 我跟踪的大事是: 一个打开的HTTP端口(80),我预期的是一台笔记本电脑。 根据计算机的名称,我会认为它是Windows,但它有一个开放的SSH端口,所以你的猜测和我的猜测一样好。 3台计算机上的开放式SSH端口(22),可以允许我直接访问shell 尽管我以前的Brute-Force SSH尝试失败,我刚刚使用了nMaps默认密码列表。 如果我使用我的一些人,我想知道会发生什么?

我是在创建密码列表时利用Hashcat生成的Markov链条的大粉丝,因为我可以用含义的特定单词(到我的目标)来源,并获得用户可能使用的所有逻辑变体。

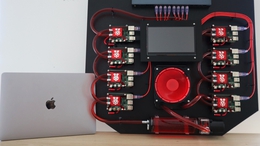

今天,我将使用这种类型的攻击的开源变化,称为Cupp。基于Python的工具向我询问有关我的目标的个人问题,它使用该信息生成唯一密码列表。像宠物名字的东西成长,出生日,配偶信息等。

因为我是针对我的姻亲,我将插入我认识的关于他们的个人信息,以及我的妻子和我自己。

这是很多密码,所以让我们在我的列表中尝试第一个IP:192.168.1.80。为什么这一个?它是允许3个SSH连接尝试手动尝试的唯一主机,这意味着它可能运行默认的SSH保护,并且攻击力攻击将取得更多成功。

好的,但从过去的经历中,蛮力密码猜测在虚假的积极尺度上运行很高......所以这实际上是工作吗?

弹出一个手动shell,因为记住运算符没有(又一)支持交互式密码在其反向shell功能中提示,我给它一个镜头并立即尝试删除root,重新使用密码:

我现在已经成功地从覆盆子PI攻击箱中砍了母亲。打开网络摄像头,我介绍自己。

距离詹姆斯尖叫,妮可在闪光灯上楼上。她必须收到通知。我的操作受到了损害。被终端包围,她的母亲的细节仍然在屏幕上从我的Cupp密码倾倒,它并不需要她。

我可以戴上紫色的团队帽子,并在家里讨论安全评估的价值,如果我们一起做,我们如何为詹姆斯创造一个更安全的家。但我之前已经走了这条路,所以现在是时候包装了这个操作了。

尝试使用Open SSH端口的其他2台计算机上的SSH蛮力攻击。

看看我是否可以从访客网跳到主WiFi SSID,以毒害每个计算机的ARP表并进行中间人的攻击。这将确保所有流量都通过计算机到路由器的路线,类似于代理。这种攻击中有一些很酷的技巧,甚至允许我究竟看到计算机用户看到的内容。

向我的姻亲发送网络钓鱼电子邮件,看看他们是否咬人,让我在计算机上获得立足点。我需要绕过任何电子邮件垃圾邮件/过滤/保护计算机正在运行,这可能是疼痛。

把一个受感染的橡胶鸭子放在房子里,希望有人能把它插入。我可能需要将一个诱人的标签附加到它,就像“詹姆斯的可爱照片”一样。什么奶奶可以抗拒?

操作奶奶现在完成。虽然我没有实现我的目标,但在妈妈上获得立足点,但我能够成功利用我的raspberry pi攻击框来进行现实的WFH安全评估,甚至获得远程代码执行。