Linux BPF VM中的漏洞允许任何本地用户运行内核级代码

2021-04-10 04:38:21

跳转到导航跳转以搜索识别为CVE-2021-29154的新Linux内核漏洞,允许任何现代GNU / Linux用户在内核模式下运行代码的常规未经特权的系统用户。概念漏洞验证的验证存在。该漏洞最多可包含Linux 5.11.12,Linux内核开发人员尚未发布安全版本。确实存在补丁和解决方法。

Linux内核具有一个内置虚拟机,称为扩展伯克利数据包过滤器(EBPF)。它主要用于防火墙相关的目的,但它已经变得远远不止于此。本质上是Linux内核中的简单通用虚拟机。

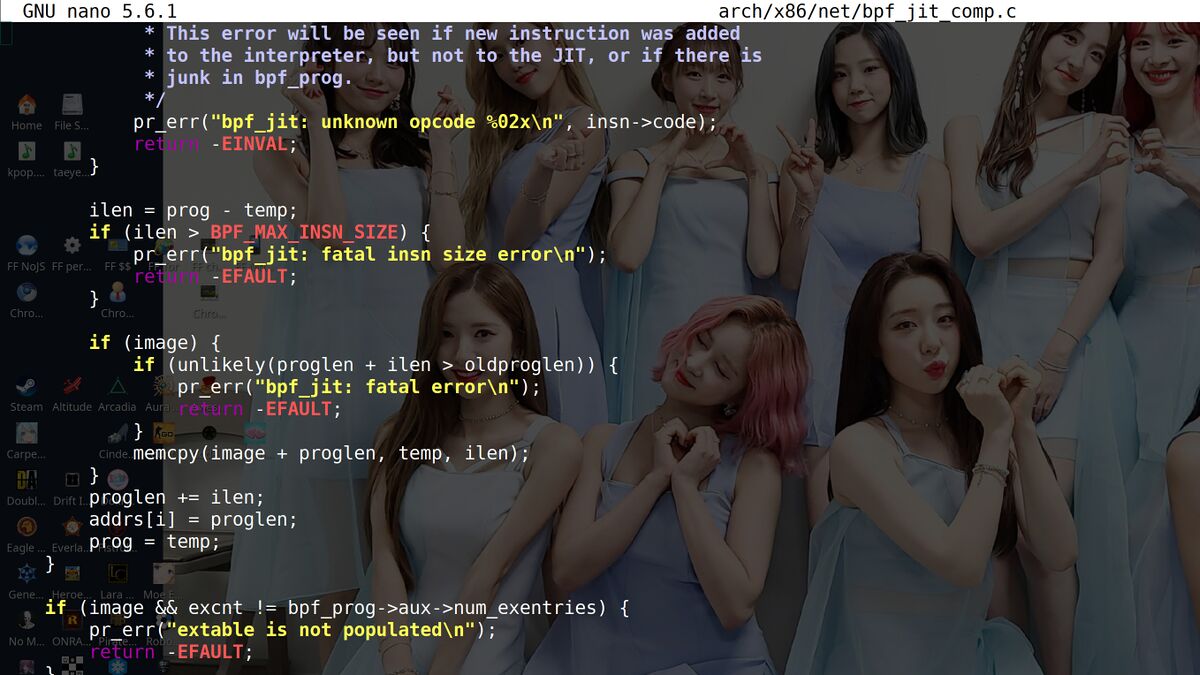

事实证明,Linux内核eBPF虚拟机可以欺骗到运行代码,它不应' t由于某些架构的BPF JIT编译器的方式,在生成机器代码时计算分支位移。可以在内核模式下创建专门制作的机器代码,从而允许攻击者在内核模式下执行各种恶意代码。

Piotr Krysiuk已开发出概念的证明,用于Linux内核BPF子系统(Patch1,Patch2)的两个漏洞关闭补丁。 PoC代码尚未公开可用。该漏洞已分配CVE号码CVE-2021-29154。

这些解决方法中的第一个禁用了BPF JIT引擎。第二个禁用完全对BPF()SYSCALL的无特势率访问。没有访问,没问题。

Linux内核开发人员尚未在此漏洞中发布新更新的Linux版本。最新的Linux 5.11.12内核很脆弱。我们建议管理随机用户对常规用户访问禁用BPF的系统,除非实际需要某种原因。它可能没有。常规爱好者用户应该这样做,但如果您是Linux桌面用户,则担心或关心的理由较少,并且您是您的计算机上唯一的用户帐户。

Linuxreviews欢迎所有评论。如果您不想成为匿名,注册或登录。它是免费的。