叛国者:Linux特权升级变得容易

2021-02-24 21:20:05

Traitor打包了许多方法来利用本地错误配置和漏洞(包括大多数GTFOBins)来弹出根外壳。

它会利用GTFOBins中列出的大多数sudo特权来弹出根shell,并利用诸如可写docker.sock之类的问题。随着时间的流逝,也会增加更多的root路由。

在不带参数的情况下运行,以查找可能允许特权升级的潜在漏洞/错误配置。如果已知当前用户密码,请添加-p标志。如果需要密码来分析sudo权限等,则会要求输入密码。

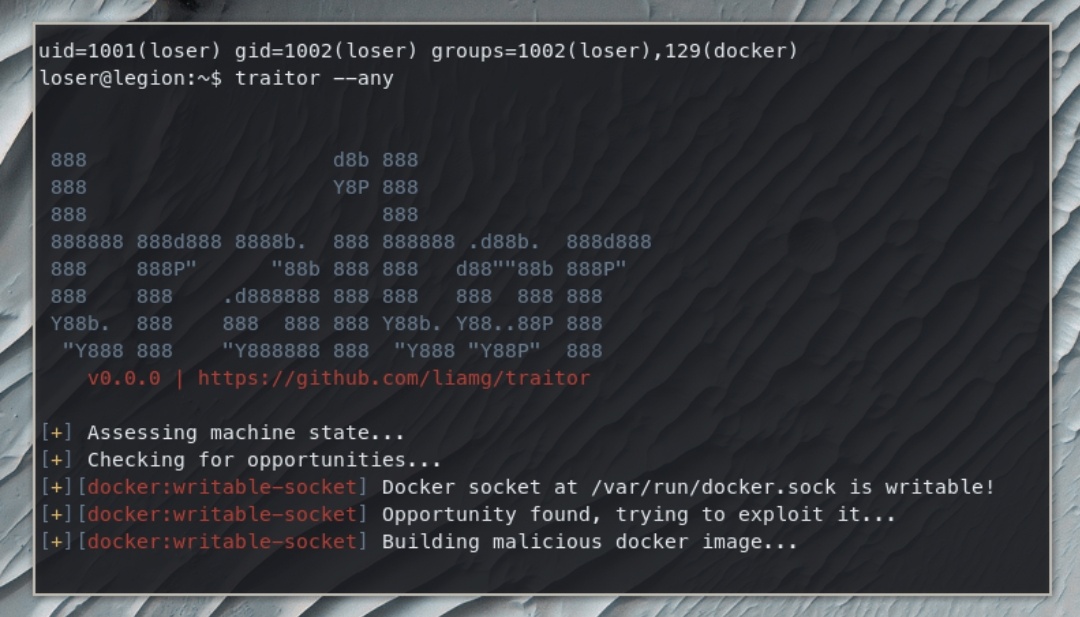

与-a / --any标志一起运行,以查找潜在漏洞,尝试利用每个漏洞,如果获得了根shell,则停止。同样,如果已知当前用户密码,请添加-p标志。

与-e / --exploit标志一起运行,以尝试利用特定漏洞并获得root shell。

如果您尝试使用privesc的计算机无法访问GitHub来下载二进制文件,并且您无法通过SCP / FTP等将二进制文件上传到计算机,则可以尝试对计算机上的二进制文件进行base64编码,并将base64编码的字符串回显为| base64 -d> / tmp / traitor在目标计算机上,记住在到达时对它进行chmod + x。