新的侧通道攻击可以从Google Titan安全密钥中恢复加密密钥

两名法国安全研究人员发现了一个漏洞,该漏洞会影响Google Titan和YubiKey硬件安全密钥中使用的芯片。

该漏洞使威胁参与者可以恢复硬件安全密钥所使用的加密密钥,以生成用于两因素身份验证(2FA)操作的加密令牌。

两位安全研究人员说,一旦获得,ECDSA的私钥将允许威胁参与者克隆Titan,YubiKey和其他密钥以绕过2FA程序。

但是,虽然对于Google和Yubico安全密钥所有者而言,攻击听起来是灾难性的,但其严重性却并非如此。

在60页的PDF报告中,总部位于蒙彼利埃的NinjaLab的研究人员Victor Lomne和Thomas Roche解释了攻击的复杂性,也被追踪为CVE-2021-3011。

对于初学者而言,攻击不会通过互联网或本地网络针对设备进行远程攻击。要利用任何Google Titan或Yubico安全密钥,攻击者首先需要首先获得安全密钥。

临时窃取然后返回安全密钥不是不可能的,并且也不在当今许多政府工作人员或知名企业高管的威胁模型之内,这意味着无法完全排除这种攻击。或忽略。

但是,Lomne和Roche辩称,Google Titan按键还具有其他意外保护功能,其形式为钥匙外壳。

"塑料外壳由牢固粘合在一起的两个部分组成,用刀,切刀或手术刀将它们分开并不容易,"研究人员说。

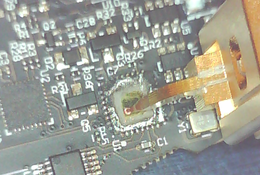

"我们用热风枪软化了白色塑料,并能够用手术刀轻松地将两个外壳部件分开。该过程易于执行,并且经过仔细完成,可以确保印刷电路板(PCB)的安全,"两者相加。

但是,Lomne和Roche还指出,由于应用了热风,套管的一部分已软化。且通常会永久变形,从而使攻击者一旦获得了加密密钥,便无法将安全密钥放在一起-除非他们准备了3D打印的机壳模型来替换原始密钥。

但是一旦打开机壳并且攻击者可以访问安全密钥芯片,研究人员表示,他们可以执行加密功能。旁道攻击。"

该术语专用于网络安全领域,它描述了一种攻击,威胁行为者从外部观察计算机系统,记录其活动,然后利用他们对设备活动波动的观察来推断有关什么的详细信息。在里面。

在这种情况下,NinjaLab研究人员针对侧通道攻击,分析了在处理密码操作时从芯片发出的电磁辐射。

研究人员说,通过研究NXP A7005a微控制器(在Google Titan安全密钥内部使用的芯片)上进行的大约6,000次操作,他们能够重建用于签名设备上曾经生成的每个加密令牌的主要ECDSA加密密钥。

对于Titan和YubiKey所有者而言,好消息是该过程通常需要花费几个小时才能执行,需要昂贵的设备和定制软件。此外,使用此过程可以为每个联机服务恢复一个ECDSA密钥。攻击者想要的密钥越多,攻击花费的时间就越多。

通常,这种攻击是普通黑客无法企及的,但是安全研究人员警告说,某些威胁行为者,例如三字母情报机构,通常具有实施这种攻击的能力。

"面临此类威胁的用户可能应该切换到尚未发现漏洞的其他FIDO U2F硬件安全密钥,"莱姆和罗氏说。

至于易受攻击的漏洞,研究人员表示,他们对NXP A7005a芯片进行了攻击测试,该芯片目前用于以下安全密钥模型:

此外,该攻击还适用于通常用于智能卡的NXP JavaCard芯片,例如J3A081,J2A081,J3A041,J3D145_M59,J2D145_M59,J3D120_M60,J3D082_M60,J2D120_M60,J2D082_M60,J3D081_M__M_3,J2D081_M__59_M59,J2D081_M_59_M59, ,J3E081_M66,J2E081_M64,J3E041_M66,J3E016_M66,J3E016_M64,J3E041_M64,J3E145_M64,J3E120_M65,J3E082_M65,J2E145_M64,J2E120_M65,J2E082_M65,J3E081_M64_DF,J3E081_M66_DF,J3E041_M66_DF,J3E016_M66_DF,J3E041_M64_DF,和J3E016_M64_DF。

Google通过电子邮件与之联系,回应了研究小组的发现,即这种攻击在正常情况下很难实施。

此外,谷歌还补充说,其安全密钥服务还能够使用称为FIDO U2F计数器的服务器端功能来检测克隆,NinjaLab团队在其论文中也建议将其作为很好的对策,以防其受到攻击。 但是,研究小组还指出,即使使用了计数器,在创建克隆后仍然可以使用它的时间也很短。 尽管如此,作为结束语,法国安全研究人员还敦促用户继续使用基于硬件的FIDO U2F安全密钥,例如Titan和YubiKey,尽管他们的报告有发现。 相反,如果用户认为设备可能是高级威胁参与者感兴趣的目标,则应采取预防措施来保护设备。 1月8日更新的文章强调指出,对于与密钥同步的每个服务,攻击必须重复多次。