RansomEXX特洛伊木马攻击Linux系统

我们最近发现了一个新的文件加密特洛伊木马程序,它是作为ELF可执行文件构建的,旨在加密由基于Linux的操作系统控制的计算机上的数据。

经过初步分析,我们注意到特洛伊木马的代码、赎金笔记的文本和敲诈勒索的一般方法都有相似之处,这表明我们实际上遇到了先前已知的勒索软件家族RansomEXX的Linux版本。这种恶意软件因攻击大型组织而臭名昭著,今年早些时候最为活跃。

RansomEXX是一种具有高度针对性的特洛伊木马程序。恶意软件的每个样本都包含受害者组织的硬编码名称。此外,加密的文件扩展名和联系勒索者的电子邮件地址都使用了受害者的名字。

近几个月来,有几家公司成为了这种恶意软件的受害者,包括德克萨斯州交通部(TxDOT)和柯尼卡美能达(Konica Minolta)。

我们遇到的示例aa1ddf0c8312349be614ff43e80a262f是一个64位ELF可执行文件。该特洛伊木马程序使用开源库mbedtls中的函数实现其加密方案。

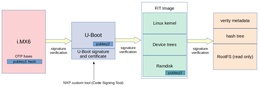

启动后,该特洛伊木马程序会生成256位密钥,并使用它在ECB模式下使用AES块密码加密属于受害者的所有文件。AES密钥由嵌入特洛伊木马正文的公开RSA-4096密钥加密,并附加到每个加密文件中。

此外,恶意软件每0.18秒启动一次重新生成和重新加密AES密钥的线程。然而,根据对实现的分析,密钥实际上每秒都不同。

除了加密文件和留下赎金纸条外,该示例没有其他威胁攻击者在其特洛伊木马程序中倾向于使用的附加功能:没有C&;C通信、没有终止运行的进程、没有反分析技巧等。

文件加密过程伪代码的片段;变量和函数名保存在调试信息中,必须与原始源代码匹配。

奇怪的是,ELF二进制文件包含一些调试信息,包括恶意软件开发人员使用的函数名称、全局变量和源代码文件。

尽管之前发现的RansomEXX的PE版本使用WinAPI(特定于Windows操作系统的函数),但特洛伊木马代码的组织和使用mbedtls库中特定函数的方法暗示ELF和PE可能源自相同的源代码。

在下面的屏幕截图中,我们可以看到加密AES密钥的过程的比较。左侧是ELF示例aa1ddf0c8312349be614ff43e80a262f;右侧是TxDOT攻击中使用的PE示例fcd21c6fca3b9378961aa1865bee7ecb。

尽管不同的编译器使用不同的优化选项并针对不同的平台构建,但相似性非常明显。

我们还观察到加密文件内容的过程和代码的总体布局有相似之处。

更重要的是,赎金纸条的文本也几乎是一样的,标题中有受害者的名字,以及相应的措辞。

据媒体报道,该国的一家政府机构刚刚受到了一种定向勒索软件特洛伊木马的攻击。

根据与我们描述的样本中的赎金纸条几乎相同的赎金纸条,以及上面提到的新闻文章,目标很有可能是另一种RansomEXX变种的受害者。