研究人员演示了将修改后的USB-C电缆插入Mac以破解T2芯片;自checkm8漏洞公开以来,苹果已经推出了六款配备T2芯片的Mac机型

T2开发团队发现了一种在现代Mac电脑上接管安全芯片的方法,他们已经展示了一种无需用户干预的方法-只使用一根改装的USB-C电缆。

这个特别的团队根据苹果内部对该芯片的名称自称为Team t8012,他们认为民族国家可能已经在使用这种方法了。

这项研究背后的团队已经证实了现代Mac电脑上的TT2安全芯片可以被黑客入侵的猜测。两种不同漏洞的组合将使黑客能够修改芯片的行为,甚至在芯片内植入键盘记录程序等恶意软件。

自2018年以来销售的所有Mac电脑都包含T2芯片,由于此次攻击使用的是芯片只读存储器部分的代码,因此苹果无法对其进行修补。

这次攻击涉及使用两个用于越狱iPhone的漏洞。它们也可以在Mac上使用的原因是,T2安全芯片是基于老款iPhone中使用的A10芯片。

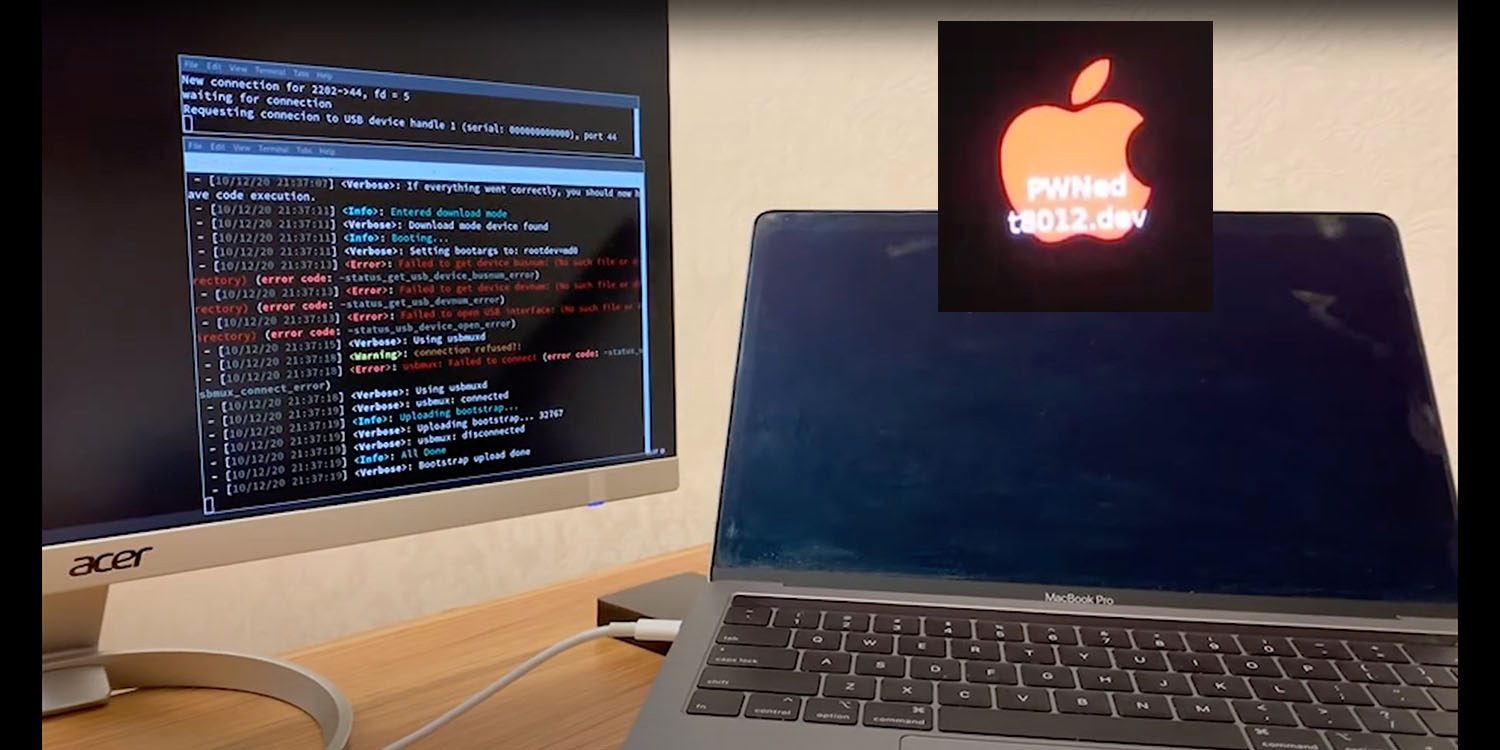

该团队现在已经提供了一个实际的演示。一段视频显示,他们将USB-C电缆插入Mac,并检查运行中的Kra1n。当连接的计算机确认其已成功执行时,目标计算机进入黑屏。请注意,连接的计算机仅验证操作是否成功-攻击仅使用电缆中的一个芯片执行。

第二个视频证明,它通过修改启动过程中看到的苹果徽标取得了成功。

T8012团队的里克·马克告诉我,他参与T2研究的动机是因为他相信这是可能的,而且可能已经在使用了。虽然需要物理接触Mac,这意味着它只能用于非常有针对性的攻击,但他怀疑民族国家正在使用它,也可能是有组织的犯罪。

马克说,苹果无法阻止现有T2 Mac的漏洞利用,但该公司可以提供一种工具,通过checkm8验证机器的完整性,并标记失败。

我建议苹果可以在未来的芯片中使用某种加密的通信来解决这个问题,这种通信只对具有正确代码的设备启用DFU,他确认这会奏效,“但我认为这再次给了他们很大的信任,让他们能够做好这件事,…。而没有任何数据表明它会这么做。“。

例如,Mark说,自从checkm8漏洞公开以来,苹果已经发布了六个新的Mac型号,在这一点上,苹果应该知道T2芯片是脆弱的。

从他们的研究中发现的一件有趣的事情是,Mac为其USB-C端口分配功能的方式。

其中一个有趣的问题是,Mac如何与英特尔(Intel)CPU(MacOS)和用于DFU的T2(Bridge OS)共享USB端口。这些基本上是机箱内的独立计算机,共享相同的针脚。苹果供应商泄露的MacBook原理图(用部件号和“原理图”快速搜索),以及对USB-C固件更新有效负载的分析显示,每个端口上都有一个组件,负责为MacBook或连接的设备充电,既负责多路复用(允许端口共享),也负责终止USB供电(USB-PD)。进一步分析显示,此端口在以下设备之间共享:

Thunderbolt控制器,允许MacOS将端口用作Thunderbolt、USB3或DisplayPort。

Intel CPU用于调试EFI和MacOS内核的调试引脚。

与上述与iPhone相关的文档一样,Mac的调试通道只有在通过T2启用时才可用。*在checkm8漏洞之前,这需要苹果公司专门签名的有效载荷,这意味着苹果公司有一个万能钥匙来调试任何设备,包括生产机器。*多亏了checkm8,任何T2都可以降级,并且可以启用调试功能。

你可以在这里阅读博客文章。我们已经联系苹果寻求评论,如果有任何回应,我们会及时更新。