电报信息是新发现的来自伊朗的黑客行动的焦点

研究人员表示,他们发现了一场正在进行的监控行动,多年来一直在窃取伊朗侨民和持不同政见者使用的Windows和Android设备的大量数据。

这项活动由两个主要组成部分组成,一个是针对Windows的,另一个是针对Android的。安全公司Check Point将其命名为Rampant Kitten。研究人员在周五发布的一篇帖子中表示,猖獗的猫咪的目标是窃取短信发送的电报信息、密码和双因素验证码,然后在受感染的手机听得见的范围内截屏和录音。

Windows信息窃取程序是通过Microsoft Office文档安装的,其标题大致翻译为“政权担心革命大炮.docx的蔓延”。一旦打开,它会敦促读者启用宏。如果用户遵守,则恶意宏会下载并安装恶意软件。Android信息窃取器是通过一款应用程序安装的,该应用程序伪装成一项服务,帮助瑞典说波斯语的人获得驾照。

Check Point的研究人员在周五发布的一份更长的报告中写道,“根据我们收集的证据,似乎是从伊朗行动的威胁分子,利用多个攻击载体来监视受害者,攻击受害者的个人电脑和移动设备。”“由于我们确定的大多数目标都是伊朗人,似乎与其他被认为是伊斯兰共和国发动的袭击类似,这可能是伊朗威胁分子正在收集该团潜在对手的情报的又一起案件。”

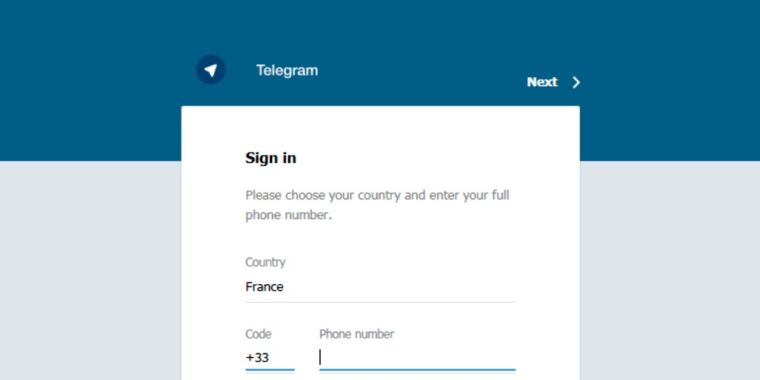

盗取Windows信息的人对电报特别感兴趣。假电报服务帐户推送自称是官方电报登录站点的钓鱼页面。当该恶意软件安装在受感染的计算机上时,它还会查找存储在Telegram for Windows中的消息。Check Point说,为了在重启中幸存下来,信息窃取者通过用恶意文件替换官方的Updater.exe文件来劫持Windows的Telegram更新进程。(我试图询问Telegram的官员,该服务是否使用代码签名来防止此类篡改,但没有成功联系到任何人。)。

从受害者的电脑上传相关电报文件。这些文件允许攻击者充分利用受害者的电报帐户。

正如前面提到的,Android后门针对的是短信发送的一次性密码,并记录附近的对话。Check Point表示,被动DNS记录-记录了使用猖獗Kitten中使用的相同IP地址的其他域名-的证据表明,攻击者至少从2014年起就一直活跃。

专注于中东数字安全的人权组织Miaan Group发布的另一份报告呼应了这项研究,并增加了细节,包括从WhatsApp Messenger中泄露恶意数据软件。

“自2018年初以来,Miaan研究人员一直在追踪针对伊朗持不同政见者和活动人士的一系列网络攻击中使用的恶意软件,”该组织研究人员写道。“这项研究发现了数百名恶意软件和网络钓鱼攻击的受害者,这些攻击窃取了数据、密码、个人信息等。”目前还不清楚恶意软件是否包括Check Point详细说明的信息窃取程序。

读者应该记住,从受感染的计算机中提取Telegram、KeePass或WhatsApp数据的能力并不自动表明目标应用程序中存在特别复杂的恶意软件或缺陷。要有用,这三个应用程序都必须在用户需要内容时对其进行解密。这一时刻为已经安装的恶意软件提供了获取信息的机会。人们应该记住,很少有充分的理由在Office文档中启用宏,允许它们的消息是一个危险信号。

这两份报告都提供了广泛的妥协指标,人们可以利用这些指标来确定自己是否受到了攻击。