苹果设备通过BLE泄露敏感数据

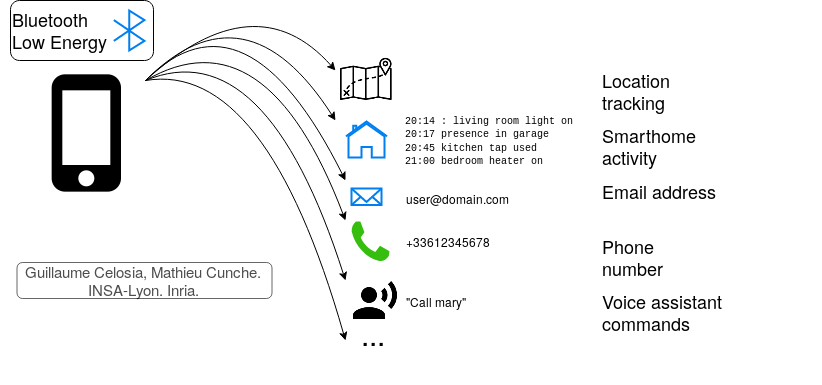

我们发现,苹果设备在其发射的BLE无线信号中泄露了敏感信息。这些问题与Apple连续性服务相关,并且正在影响所有Apple设备以及与连续性框架兼容的设备。基于连续性的逆向工程,我们发现Apple设备发出的蓝牙低能量(BLE)消息包含可能暴露敏感信息的未加密数据。我们发现,窃听者可以很容易地收集并处理这些数据,以便:跟踪用户、监控智能手机中的活动、获取电话号码、电子邮件地址和Apple Voice Assistant、Siri、命令等。

在BLE中,设备会向附近的设备广播名为“广告包”(Advertising Packet)的短消息,以宣布它们的存在和功能(使用Ramble等应用程序可以在Android设备上观察到这些消息)。通告数据包可以包括设备的名称、类型,但也可以在称为制造商特定的字段中包括自定义数据。供应商通常使用此字段来传输应用程序的数据。Apple利用此字段将数据包括在其连续性协议中。

苹果开发了一系列称为连续性的功能,旨在提高其产品的可用性。这些功能包括:活动传输、文件传输(空投)、Wi-Fi密码共享等。连续性服务所需的附近设备之间的通信是通过BLE完成的。连续性数据嵌入在BLE通告数据包中,并被广播以供附近设备拾取。

我们发现,即使某些元素是加密的,连续性消息中包含的大部分数据都是以明文形式发送的。因此,暴露的数据可以被窃听者被动地收集,并被利用来发动下面所述的攻击之一。

我们发现,尽管使用地址随机化,Apple Continuity BLE消息的内容仍可用于跟踪设备。我们已经确定了几个随时间保持不变或可能破坏反跟踪特征机制(即地址随机化)的元素。例如,我们发现耳机发出的信息包括可以用来跟踪耳机的信息(电池电量和盖子打开计数器)。我们还发现了一种新的攻击,可以通过主动重放BLE消息来进行跟踪。被动攻击者可以利用这些信息来跟踪个人的位置,而不管地址随机化,这是BLE的反跟踪特性。

我们发现,可以将与同一iCloud帐户关联的设备链接在一起。此攻击依赖于消息的重播,该消息将仅触发来自与同一iCloud帐户关联的设备的响应。攻击者可以利用这一点来识别属于一个人的所有设备,如果有一些设备留在那里,还可以缩小其家的范围。

我们发现,与Homekit兼容的设备发出的消息可能会泄露智能家居中的活动。HomeKit是苹果公司开发的智能家居框架,可在苹果和其他供应商的设备中找到(…)。。使用BLE的HomeKit设备持续发出包含反映设备状态的指示器的消息。例如,在灯泡的情况下,此指示器仅在其打开或关闭时才会改变。类似地,在红外运动探测器中,指示器只有在人穿过检测场时才会改变。实验室实验表明,被动攻击者可以利用Homekit BLE消息来跟踪家庭中设备的演变,从而监控居住者的活动。

我们发现,许多消息暴露了关于发射设备特征和状态的各种信息:设备型号、操作系统版本、设备颜色、蜂窝连接、电池电量、电流活动等。

我们发现,当使用Airdop和附近等功能时,设备会发出消息,从中可以提取电子邮件地址和电话号码。连续性服务允许与附近的设备无缝共享资源:空投共享文件,附近共享Wi-Fi网络凭证。在信息交换之前,设备通过在BLE上交换标识符来建立其身份:电子邮件地址和/或电话号码。这些标识符不是明文发送的,而是使用密码散列函数进行散列的。在大多数情况下可以绕过这种混淆,并且可以恢复标识符。

我们发现,当通过语音激活时,Siri语音助手会生成一条消息,其中包括命令的数字指纹。虽然不能从它重建原始音频信号,但可以利用指纹来推断命令。

发现的漏洞已于2019年5月29日上报给苹果、欧司朗和EVE。

这项工作得到了INSA里昂-SPIE ICS物联网主席和H2020斯巴达网络安全能力网络项目的支持。

相应的研究论文《中止隐私:苹果蓝牙中的个人数据泄露-低能量连续性协议》将于2020年7月14-18日在加拿大蒙特利尔举行的第20届隐私增强技术研讨会(PETS 2020)上发表。

您可以使用以下APA风格引用或Bibtex条目来参考我们的论文:

谢洛西亚,G,&Amp;Cunche,M(2020).不连续的隐私:苹果蓝牙中的个人数据泄露--低能量连续性协议.。隐私增强技术论文集,2020(1),26-46。德格鲁伊特公开赛。@文章{celosia2020close,title={中断隐私:Apple Bluetooth中的个人数据泄露-低能量连续性协议},作者={Celosia,Guillaume and Cunche,Mathieu},期刊={隐私增强技术论文集},卷={2020},数量={1},页数={26-46},年份={2020},出版商={de Gruyter Open}}