Zom Zero-Day允许RCE,在路上安装补丁

根据0patch的研究人员的说法,Windows的Zoom客户端中新发现的一个漏洞可能会允许远程代码执行。在率先对该漏洞进行概念验证攻击后,该公司于周四披露了该漏洞的存在。Zoom的一位发言人证实了Threatpost的这个问题。

0patch团队表示,该漏洞存在于任何当前支持的Zoom Client for Windows版本中,并且是未打补丁和以前未知的-这对网络罪犯来说是小菜一碟。然而,重要的是要注意到,该缺陷有几个重要的缓解因素,它们减少了围绕它的担忧。首先,它只在Windows7和更旧的Windows系统上可利用,这些系统已经停产,不再受到微软的支持(尽管仍有数百万已安装的用户处于野生状态)。

其次,攻击需要用户交互。目标必须首先执行一些典型操作,如打开文档文件,利用漏洞攻击才能发挥作用。也就是说,根据该公司的说法,在攻击过程中不会向用户显示安全警告。

0patch联合创始人Mitja Kolsek告诉Threatpost:“利用漏洞需要一些社会工程--用户端远程代码执行漏洞几乎总是这样。”他补充说,到目前为止还没有迹象表明有人在利用漏洞。“虽然发生大规模袭击的可能性极小,但有针对性的袭击是可以想象的。”

由于一位不愿透露姓名的“私人研究人员”,0patch意识到了这个漏洞--该人说没有向Zoom透露任何信息,但0patch自己确实提交了一份报告。

“We…。Kolsec在周四的帖子中写道:“记录了这个问题和几个攻击场景,并在今天早些时候向Zoom报告了它,以及一个有效的概念证明和修复建议。”如果Zoom授予错误赏金,则应放弃奖励,转而支持研究人员选择的慈善机构。

就Zoom而言,它确认了Threatpost的零日,并发表了以下声明:“Zoom认真对待所有关于潜在安全漏洞的报告。今天早上,我们收到一份报告,称一个问题影响了运行Windows7及更早版本的用户。我们已经确认了这个问题,目前正在开发补丁以快速解决该问题。“。

当被问及为什么在公布漏洞之前没有遵守行业标准的90天披露期时,Kolsec告诉Threatpost,由于缺乏补丁,0patch不会公布漏洞的细节-Kolsec表示,在合作巨头得到官方回应之前,没有这样做的计划。

“我们没有披露允许攻击者利用它的漏洞细节-我们只披露了它的存在和我们的微补丁,”Kolsec说。“根据我们的长期政策,如果这些细节允许攻击者攻击用户,我们甚至不会在90天后公布这些细节。”他补充说,“[Zoom]收到报告才过了几个小时。不过,从他们在4月份(一天之内)修复北卡罗来纳州大学漏洞的速度来看,我相信他们会非常迅速地修复这个问题。“。

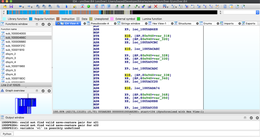

然而,该公司确实发布了一段PoC视频,展示了如何通过单击Zoom客户端中的“开始视频”按钮来触发攻击:

一旦补丁推出,消费者不太可能需要采取行动来保持保护,但企业客户可能会这样做。

Kolsec写道:“Zoom Client具有相当持久的自动更新功能,这可能会让家庭用户保持更新,除非他们真的不想更新。”他补充说,0patch已经发布了临时的“微补丁”。但是,企业管理员通常喜欢保持对更新的控制,可能会保留几个版本,特别是在最新版本中没有修复任何安全错误的情况下。

这并不是这家会议供应商第一次遇到未打补丁的漏洞:正如前面提到的,在4月份,Zoom的MacOS客户端版本中发现了两个零日漏洞,这可能会赋予本地的非特权攻击者根权限,并允许他们访问受害者的麦克风和摄像头。Zoom在收到问题警报后迅速修补了这些问题。

BEC和企业电子邮件诈骗正在激增,但DMARC可以提供帮助-如果处理得当的话。7月15日下午2点。ET,与Valimail全球技术总监Steve Whitter和Threatpost一起参加一个免费的网络研讨会,名为“DMARC:7个常见的商业电子邮件错误”。此技术“最佳实践”会议将涵盖构建、配置和管理电子邮件身份验证协议,以确保您的组织受到保护。单击此处注册参加由Valimail赞助的Threatpost网络研讨会。