Flatpak--安全噩梦

RedHat的Flat-pak最近得到了很多关注,它自称是在Linux上分发桌面应用程序的新方式。他们说这是安全的..。

flathub上几乎所有流行的应用程序都附带FILESYSTEM=HOST、FILESYSTEM=HOME或DEVICE=ALL权限,即对用户主目录(以及更多)的写入权限,这实际上意味着逃离沙盒所需的全部是ECHO DOWNLOAD_AND_EXECUTE_EVIDE>;>;~/.bashrc。就是这样。

更糟糕的是,用户被误导,认为应用程序是沙箱运行的。对于所有这些应用程序,Flatpak在安装应用程序时都会显示一个令人放心的沙盒图标(即使在命令行安装,情况也不会变得更好--你需要了解Flatpak的内部结构才能理解警告)。

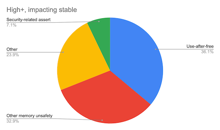

官方应用程序和运行时容易受到已知的易受攻击的代码执行漏洞的攻击,其中一些漏洞已经知道(在发行版中修复,但不在Flatpak中修复)已有半年。

是的,如果你使用Flatpak,你的Linux机器可能已经被攻破了,我们说的是几个月前的公开漏洞。有没有在Flatpak Gimp打开过图片?在Linux发行后大约一个月,幽灵中的关键漏洞shell在flatpak中得到了修复。

CVE-2018年-11235在4个多月前报告并修复。Flatpak VSCode、Android Studio和Sublime Text仍然使用未打补丁的GIT版本2.9.3。请注意,flatpak PyCharm附带的GIT 2.19.0已修复此问题,但仍易受CVE-2018年-17456的攻击。

我们可以使用Sublime with GitSavvy plugin和递归克隆来演示这一点(https://github.com/divmain/GitSavvy/tree/dev,CLONE命令GIT:CLONE的插件,参数git://flatgar.org/cve-2018年-11235)。

在0.8.7之前,在主机上获得根目录只需安装一个包含suid二进制文件的flatpak包(flatpak安装到主机系统上的/var/lib/flatpak中)。再说一次,这还能更容易些吗?确实已为此漏洞分配了高严重性CVE-2017-9780(CVSS得分7.2)。Flatpak开发人员认为这是一个次要的安全问题。

让我们希望不会吧!遗憾的是,在Flat Pack上工作的红帽开发人员显然并不关心安全性,然而他们宣称的目标是取代桌面应用分发--这是Linux安全的基石。

而且这不仅仅是关于这些安全问题。在fakepak中运行KDE应用程序吗?忘掉桌面集成(甚至不是字体大小)。需要输入中文/日文/韩文字符吗?忘掉这一点吧-fcitx从flatpak1.0开始就被破坏了,从那以后就再也没有修复过。

我们在Linux上打包和分发桌面应用程序的方式肯定需要重新思考,遗憾的是,Flatpak带来的问题比它解决的问题更多。